7 r& D6 o% o7 |1 X9 C0 H8 j 最近在搞国外网站发现一个存在本地包含漏洞的网站目标为:http://caricaturesbylori.com/index.php?page=index.php

1 B/ M; [9 D5 ~/ m- s

幺嚯!page参数后面直接包含一个网页,那我们是不是可以尝试看看存在不存在包含漏洞

# q3 j; i# ~' _8 H( B+ C- b/ y

0 D9 ? L* t) V& T% {' v% w& Z

0 D9 ? L* t) V& T% {' v% w& Z

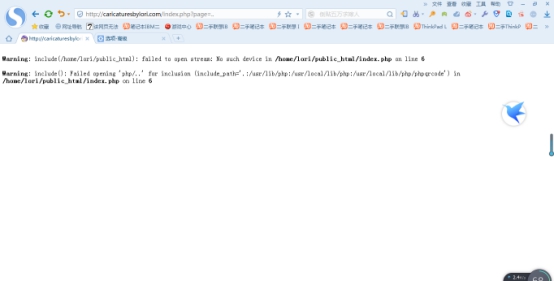

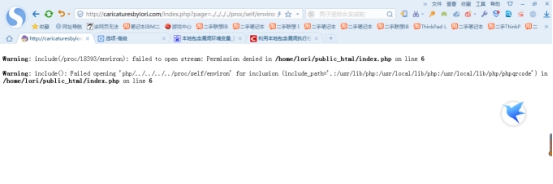

# A& s+ @9 B: c6 _9 E' j) M 没能直接包含成功,试试报错

' O; H2 Y ~ R# W R5 N- k6 e / q$ l2 K' g& l+ M r/ W6 P

9 F r( l) X9 r* ]: O1 e

+ \- {( _% b( u' O4 O& b9 F- k4 O a/ S# T ! X0 @, [- L: F% y

% D: K8 l+ R. M% H& f0 E4 k& v# O7 h. P5 k i, v 1 q) U2 ]( X. [* R

6 J1 o4 F9 Q1 j" t3 U+ h* o5 k4 I. ?6 D8 o) z( O6 h1 p" c8 Z$ r) m

& t* J. R6 e+ u8 S3 U

9 l/ g* @# y/ C8 {& R4 Q" Z / |9 p- U5 X% {1 B; G5 s

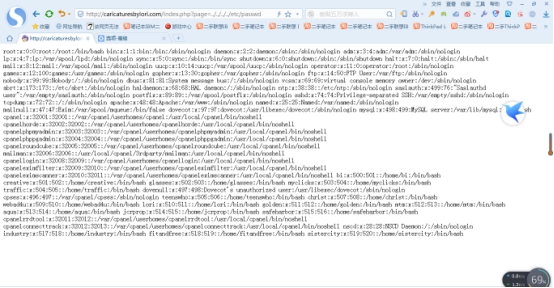

8 S; {* e( G( C# }" G 哈哈,爆出物理路径,然后接着../../../../etc/passwd,直接包含成功了: j5 X( } U5 H

哈哈,看来是真的存在包含漏洞,那么我们包含一下环境变量文件试试,http://caricaturesbylori.com/ind ... ./proc/self/environ- Q9 E: R6 [' Z. w: W3 o6 [/ Q1 `# ?1 Y

- `1 G: P( z& _+ P0 I0 b' V9 ]0 _: e# O# V8 B

5 h7 w: a4 [0 m% v7 t# r9 }+ [

5 h7 w: a4 [0 m% v7 t# r9 }+ [

2 k6 y( Q& P% l

没有权限,看来包含环境变量写webshell方法是失败了,那我们该怎么办呢,答案是乱搞

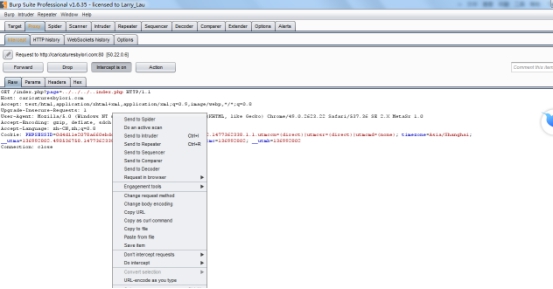

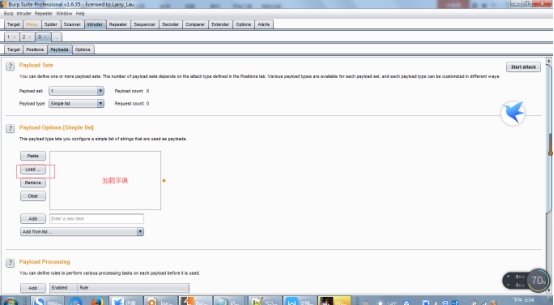

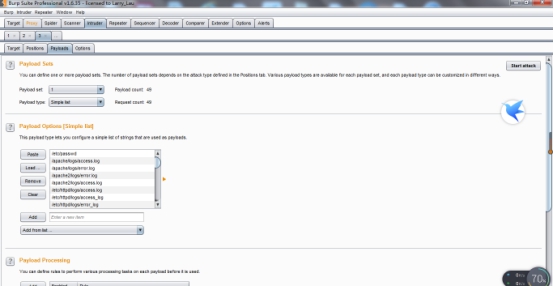

6 v I* ` i4 s0 ]) H7 k 我的思路是查询一下旁站网站看看有没有上传,但是经过用旁注查询工具查询,就一个旁站,且无法上传,并且也爆不了物理路径,这时候我就想到用burpsuite来暴力破解一下LFI的字典,看看到底可以包含哪些文件,我们来开启burpsuite) ^: \4 s2 T5 ]5 l% f7 R o

, [, p6 P M6 x% j) V9 q, B2 \* i) U& n

# j* S: X7 J; v) G h2 H& v 然后发送到intruder,

% B' `# w4 S2 H; i/ P* Q1 v

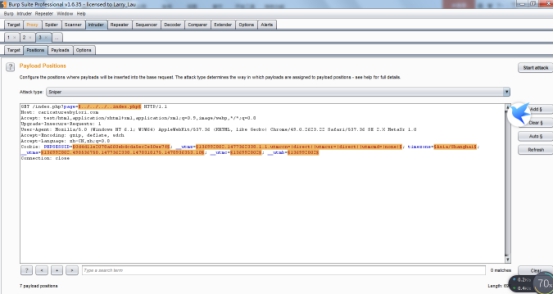

, A" i: m6 R+ @ Clears(清除变量)重新设置变量

- q2 j: |( W! n7 t5 n' C. _3 T# t' O! G: x x7 }/ ?

3 w- J: Q0 P1 n% o! {/ z6 I

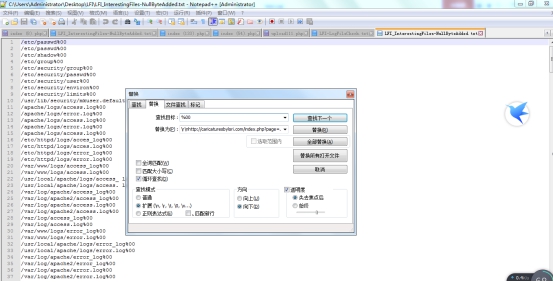

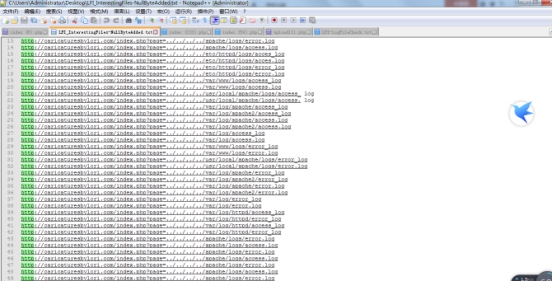

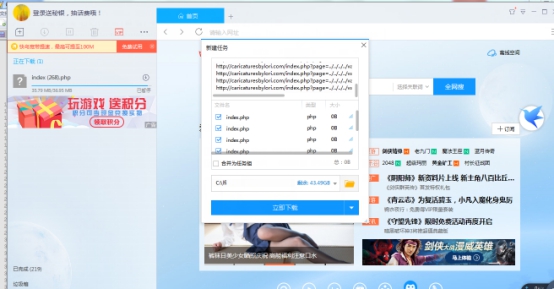

) a! B; u+ y" V. @ 破解到这里卡住了,哈哈说明包含到真正的log文件呢,我们终止掉,burp之前我测试在高带宽起码50MB的速度下可以显示出正确的结果,否则的话会导致网站卡,下面我们介绍另一种方法,用迅雷下载的方式来下载log文件并且查看,我们首先来制作一个迅雷要下载的url链接,需要批量处理一下,/ c7 ~+ Q/ |/ O9 t2 ^! X* E

5 n9 C2 q W: l' j

/ p3 f O ]( _( I- h 9 k0 X3 h' z7 @$ \1 c+ e4 v# T

/ G# C9 e; ]( U9 |, S, M

6 M1 j2 L. U- J; |: t' V

; P! J8 Q5 V* ^' W8 W+ p h

; P! J8 Q5 V* ^' W8 W+ p h

' M* }) E1 L* \# E6 Y 使用正则批量替换,替换%00为

- X: u; w4 A+ Y

. c/ y q) ~$ c+ l4 F8 G

. c/ y q) ~$ c+ l4 F8 G

下面用迅雷开始下载

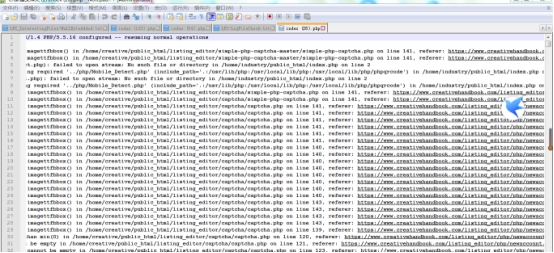

把下载同样KB的都删除掉,最后剩下几十兆的,我们丢进编辑工具里看看,如图:

+ a/ `: v+ `; E. H2 I7 O, w8 \- W8 K8 D' ?

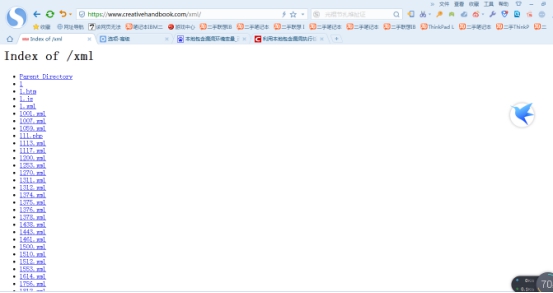

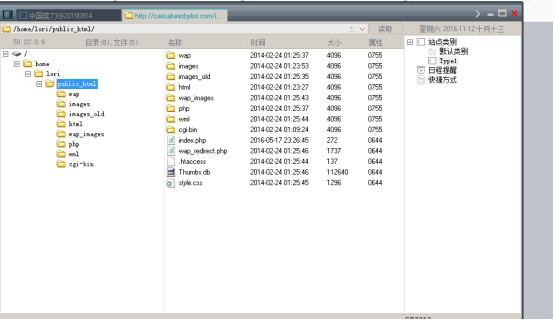

5 H0 S; O L* Q 读到一个报错log文件,目测像是同服上的网站,正好扫描一下,找一个上传地址如图:

2 S& q3 @6 p* q) z% }7 N, G6 R; d2 S5 @) I: o4 ]

1 B1 r0 x' D: M) N

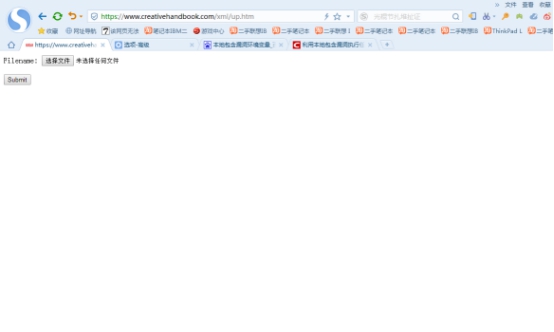

然后上传图片一句话木马如图

7 J# l- u# }4 N4 w( o' o: M

下面我们来构造一下包含url

: ?1 l3 l9 g- F7 N. n% \8 g" v* i' w http://caricaturesbylori.com/index.php?page=../../../../home/creative/public_html/xml/upfiles/zxh/new_name.jpeg (home/creative/public_html/目录即为log文件里的物理路径)

( F) S, q9 x3 c* g4 L# p- j8 `8 w6 z" @; U 下面我们用菜刀连接一下,# Z& V, E/ [" m. s; I8 A

7 r" }# b6 m3 L

8 I% e0 G) `, `/ B( F* E7 Z" r, Z

8 I% e0 G) `, `/ B( F* E7 Z" r, Z

OK,文章就到这里了,谢谢大家观看,原创作者:酷帥王子6 L* A8 }$ d* h, L

| 欢迎光临 中国网络渗透测试联盟 (https://cobjon.com/) | Powered by Discuz! X3.2 |